IT-Security in Unternehmen: E-Mail-Betrug in MS-365-Umgebungen analysieren

E-Mail in Firmen ist ein fester Bestandteil der Kommunikation. Der Artikel stellt die Analyse kompromittierter E-Mail-Accounts in Microsoft-365-Umgebungen vor.

- Jens Lüttgens

- Dominik Oepen

Trotz der wachsenden Bedeutung alternativer Kommunikations- und Kollaborationswerkzeuge kommunizieren viele Unternehmen weiterhin vornehmlich per E-Mail. Angreifer machen sich die starke Verbreitung zunutze und verwenden E-Mail als zentralen Mechanismus für eine Reihe von Betrugsmaschen und Angriffen.

Ob für den massenhaften Versand von Spam, die Verbreitung von Schadsoftware oder für Betrugsversuche mit manipulierten Rechnungen oder Zahlungsanweisungen – E-Mail ist zumeist der bevorzugte Weg, über den Angreifer versuchen, mit ihren Opfern in Kontakt zu treten. In Zeiten von Zero Trust und Single Sign-on mittels Microsoft 365 beziehungsweise Azure AD kann ein kompromittiertes Postfach gravierende Auswirkungen nach sich ziehen und Zugriff auf weitere Teile des Firmennetzes ermöglichen.

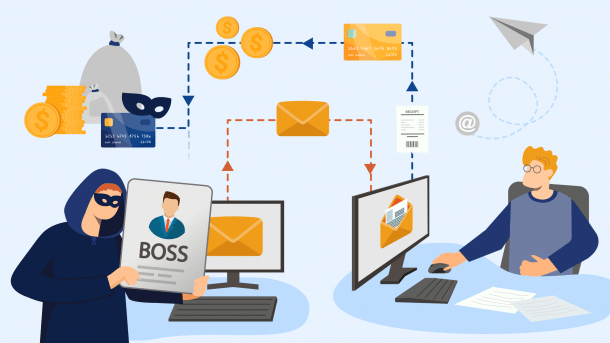

Eine Kategorie von Angriffen, die häufig zu besonders hohem finanziellen Schaden führt, wird als Business E-Mail Compromise (kurz BEC, teilweise auch E-Mail Account Compromise oder kurz EAC) bezeichnet. BEC wird dabei oft mit CEO-Fraud gleichgesetzt, einer Form von Social-Engineering-Angriffen, bei denen der Täter versucht, mit einem kompromittierten E-Mail-Account oder gefälschten E-Mails Zahlungen auf ein von ihm kontrolliertes Konto auszulösen. Am Beispiel einer Microsoft-365-Infrastruktur zeigt dieser Artikel, wie man BEC-Angriffe systematisch analysieren kann.

Das war die Leseprobe unseres heise-Plus-Artikels "IT-Security in Unternehmen: E-Mail-Betrug in MS-365-Umgebungen analysieren". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.