Microsoft reagiert unentschlossen auf BIOS-Sicherheitslücke "BlackLotus"

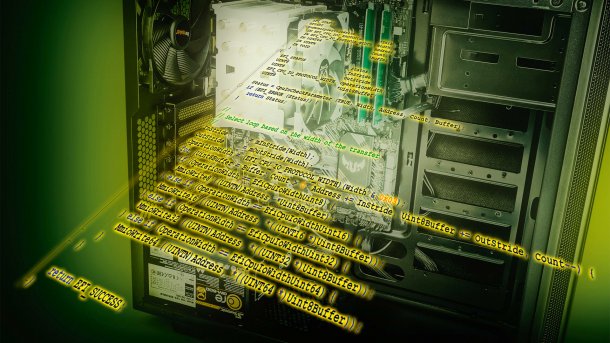

Sicherheitsexperten haben das UEFI-Bootkit "BlackLotus" untersucht, das Secure Boot sogar unter Windows 11 auf dem aktuellen Stand austrickst.

Ein kürzlich untersuchter Malware-Angriff weckt Zweifel an Microsoft-Konzepten, die das UEFI-BIOS gegen Manipulationen schützen sollen. Denn einerseits trommelt Microsoft seit Jahren für höhere Firmware-Sicherheit und drängt der PC-Branche sogar den eingebetteten "Pluton"-Controller auf, der Manipulationen verhindern soll. Andererseits kommt von Microsoft seit Monaten kein Update, wodurch sich das UEFI-Bootkit BlackLotus in der Firmware mancher Rechner einnisten konnte.

Schon im Januar 2022 brachte Microsoft Windows-Updates gegen die Sicherheitslücke "Baton Drop" heraus, die UEFI Secure Boot umgeht. Die Lücke können Angreifer nutzen, um beispielsweise manipulierte Bootloader zu starten. Unter CVE-2022-21894 stufte Microsoft die Updates als "important" ein, meldete aber auch "Exploitation Less Likely". Microsoft empfiehlt also Updates, hält es jedoch für unwahrscheinlich, dass die Lücke ausgenutzt wird. Im August 2022 veröffentlichte Zammis Clark alias Wack0 einen Proof-of-Concept (PoC) für die Sicherheitslücke.

Videos by heise

Die slowakische Firma Eset verkauft Windows-Sicherheitssoftware und wertet deren Rückmeldungen aus. Darin tauchen laut Eset Ende 2022 Hinweise auf BlackLotus auf, und zwar auf mindestens sechs Computern. BlackLotus missbraucht die Sicherheitslücke CVE-2022-21894 und die Infektionen beweisen, dass die Windows-Updates keinen sicheren Schutz bieten. Die Malware verwendet Binärcode mit gültiger digitaler Signatur.

Notbremse nicht gezogen

Laut den Eset-Forschern hätte Microsoft das Bootkit nach Bekanntwerden aussperren können. Dazu hätte Microsoft die missbrauchten Signaturen in eine dafür vorgesehene Sperrliste eintragen müssen, die jeder PC mit UEFI-BIOS als dbx-Datenbank speichert. Letztere kann Microsoft jederzeit per regulärem Windows Update um weitere Signatur-Hashes ergänzen; dasselbe ist unter Linux (mit fwupd) möglich. Die dbx-Datenbank wird deshalb auch als Widerrufsliste (Revocation List) bezeichnet. Sie ist als Notbremse gedacht, die bösartige Bootloader stoppt, solange Betriebssystem-Updates, aber noch kein BIOS-Update eingespielt wurden.

2020 und 2022 hatte Microsoft jeweils neue dbx-Einträge ausgespielt und Bootloader blockiert, etwa als Schutz gegen die 2020 enttarnte "BootHole"-Schwachstelle im Linux-Bootloader grub. Diese dbx-Updates verursachten aber Probleme. Vor allem machen sie Linux-Nutzern das Leben schwer, weil deren Installationen erst wieder booten, wenn der Bootloader gegen einen mit jüngerer Signatur ausgetauscht wird. Ähnliche Probleme treffen Softwaretools, die von externen Speichermedien booten, etwa zur Wiederherstellung von Partitionsimages und Backups. Eine andere Panne traf ausgewählte HP-Notebooks.

Konzeptschwäche

BlackLotus ist nicht der erste UEFI-Angriff, den Experten in freier Wildbahn nachwiesen. Bereits bekannt sind unter anderem ESPecter (seit 2012), LoJax (2018), FinSpy (2019), MosaicRegressor (2020) und Cosmic Strand (2022). Die Anzahl der angegriffenen Systeme ist im Vergleich zu anderen Attacken sehr klein, zumeist geht es dabei um Notebooks von Personen oder Firmen, die ins Visier von Geheimdiensten oder organisierter Kriminalität geraten sind.

Microsoft selbst hat sich zu BlackLotus bisher nicht geäußert und keine weiteren Updates veröffentlicht. Damit steht die Frage im Raum, was Microsoft unter stärkerem Schutz der Firmware genau versteht. Einerseits bringt eine Sperrliste nichts, wenn sie wegen starker Nebenwirkungen nicht zum Einsatz kommt. Andererseits verfolgt Microsoft noch andere Ideen, um das BIOS gegen Manipulationen zu härten. Dazu gehören Richtlinien für "Secured-Core PCs", die das Trusted Platform Module (TPM 2.0) und in Zukunft auch den Pluton-Controller als Dynamic Root for Trusted Measurement (DRTM) einbinden. Das Vertrauen in die hochkomplizierte Konstruktion des UEFI-BIOS und von Secure Boot erodiert jedenfalls mit jedem weiteren nachgewiesenen Angriff.

(ciw)