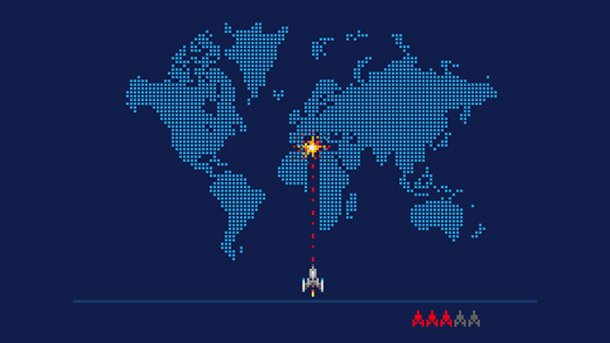

Cyberwar: Kollateralschaden einkalkuliert

Wir haben den Kampf um den sicheren Cyberraum verloren. Schuld daran sind jedoch nicht nur Kriminelle, sondern genauso Regierungen und staatliche Behörden.

(Bild: Illustration: Shutterstock)

Es gibt eine gute und eine schlechte Nachricht. Die gute lautet: Noch ist der Cyberkrieg nicht offen ausgebrochen. Die schlechte lautet: Noch ist der Cyberkrieg nicht offen ausgebrochen, aber er wird vorbereitet. Weltweit – unter Aufwendung beachtlicher Ressourcen.

Kaum ein Begriff ist so schillernd und schwer zu fassen wie dieser „Cyberwar“. Der Politologe und Sicherheitsexperte Thomas Rid nennt ihn die „militärische Version der Internetblase“, einen Begriff aus den 90er-Jahren, als „sich einige Leute in den USA ausgemalt haben, dass man einen Krieg gewinnen könnte, ohne konventionelle Waffen zu verwenden.

Für eine „naive Annahme“ scheint die Idee jedoch verblüffend erfolgreich. Der Antivirus-Hersteller McAfee ging bereits 2009 davon aus, dass 120 Staaten „das Internet für militärische Zwecke und für Spionage nutzen“. Natürlich hat ein Unternehmen wie McAfee ein gewisses Interesse daran, ein düsteres Bild der Sicherheitslage zu zeichnen. Bei einem Hearing vor dem US-Senat zählten führende Geheimdienstexperten des Landes 2017 aber immerhin 30 Staaten auf, die über offensive Cyberwar-Programme verfügen oder sie aufbauen. Die Zahl wächst beständig weiter, mittlerweile ist auch die Bundeswehr dabei (siehe Seite 76).

Wie gefährlich diese Entwicklung ist, darüber streiten sich die Experten. Manche, wie zum Beispiel Bruce Schneier, befürchten, dass wir geradewegs auf einen technologischen Abgrund zuschliddern (siehe Seite 68). Andere wie Hans Schotten vom Deutschen Forschungszentrum für Künstliche Intelligenz (DFKI) halten die Situation zwar für schwierig, aber beherrschbar. Wer wird am Ende recht behalten?

Für besonders gefährlich hält Schneier das rasante Vordringen vernetzter Geräte. Denn Kameras zur Heimüberwachung, vernetzte Kühlschränke, Klimaanlagen und Herde oder Fernseher sind oftmals nicht nur vergleichsweise einfache Einfallstore für Schadsoftware. Auch die Geräte selbst können physisch zu Angriffen beitragen: Israelische Sicherheitsforscher zeigten erst vor Kurzem, wie sie mithilfe einer großen Menge von gehackten Beregnungssystemen für den heimischen Rasen – dem „Piping Botnet“ – innerhalb kurzer Zeit die Wasserversorgung einer Stadt lahmlegen können. Andere Experten warnen vor einer Überlastung der Energieversorgung, wenn etwa Tausende von Klimaanlagen zur gleichen Zeit anspringen. Noch ist es nicht zu spät, aber ein Umsteuern ist dringend notwendig.

Wie groß die Gefahr für die allgemeine IT-Sicherheit durch die Militarisierung der IT ist, lässt sich nur abschätzen. Klar ist aber, dass Angreifer das Wissen um Sicherheitslücken in Software und Betriebssystemen brauchen, um in feindliche Systeme einbrechen zu können. Am gefährlichsten sind dem Hersteller noch unbekannte Sicherheitslücken, sogenannte Zero Day Exploits. Und hier gehören staatliche Hacker zu den großen Akteuren auf internationalen Märkten. „Man schätzt, dass pro Staat zwischen wenigen Dutzend bis Hunderte Lücken nicht an die Hersteller weitergegeben werden“, sagt Matthias Schulze von der Stiftung Wissenschaft und Politik (SWP). „Wenn man das auf alle Staaten mit Cyber-Warfare-Programmen hochrechnet, kommt man auf Hunderte bis Tausende Lücken, die weltweit für Angriffe zurückgehalten werden. Selbst wenn man davon ausgeht, dass nicht alle Lücken gleich gefährlich sind, ist das ein enormes Unsicherheitspotenzial.“

Wie groß dieses Potenzial ist, haben die Schadprogramme WannaCry und NotPetya 2017 gezeigt. Denn die Erpressungssoftware WannaCry konnte sich deshalb so schnell ausbreiten, weil sie Einbruchstechniken der NSA nutzte, die auf den Schwarzmarkt durchgesickert waren. NotPetya hingegen, die bei der dänischen Reederei Maersk einen Schaden von mehreren Hundert Millionen Euro verursachte, wird von Experten gleich für eine Cyberwaffe gehalten, die aus dem Ruder gelaufen ist

Die Fokus-Artikel im Einzelnen:

Seite 64 - Lagebild: Wie Staaten das Netz unsicher machen

Seite 68 - Prognose: IT-Experte Bruce Schneier fürchtet um Eigentum und Leben der Internetnutzer

Seite 70 - Manöverbericht: Wie die Nato den Cyberkrieg probt

Seite 74 - Aufklärung: Die Urheber eines IT-Angriffs zu finden, ist mühsame Detektivarbeit

Seite 76 - Gegenangriff: Staatlich gestützte Gegenschläge im Internet sind strittig

Seite 78 - Aufrüstung: Künstliche Intelligenz kann Cyberattacken entlarven – oder verschleiern

(wst)