Kaseya VSA: Wie die Lieferketten-Angriffe abliefen und was sie für uns bedeuten

Auch wer nicht davon betroffen ist, sollte sich klarmachen, was da gerade geschieht. Denn Angriffe wie der aktuelle REvil-Coup werden die IT-Welt verändern.

Der Angriff über Kaseyas Software-Management stellt eine neue Qualität der Ransomware-Angriffe dar. Denn damit erreichte die REvil-Gang nicht nur über 1000 Firmen auf einen Schlag, sie traf auch Firmen, die eigentlich gar keinen Fehler gemacht hatten. Anders als beim Angriff über Phishing, RDP, verwundbare VPN-Dienste oder andere Sicherheitslücken hatten diese Opfer keine offensichtlichen Schwachstellen, die die Angreifer ausnutzen konnten. Stattdessen erfolgte der Angriff über ganz reguläre Prozesse, wie sie jede IT aufweist. Das macht solche Supply-Chain- oder Lieferkettenangriffe besonders heimtückisch.

Die Rolle von Kaseya VSA

Kaseya VSA ist eine Plattform für das Management von Software. Zu deren Aufgaben gehört unter anderem die Installation von Software und Updates. Genutzt wird VSA von Management Service Providern (MSPs), die damit die IT ihrer Kunden administrieren. Sie setzen dazu wahlweise eine eigene VSA-Installation ein (On Premise) oder ein von Kaseya gehostetes Cloud-Angebot als Software-as-a-Service (SaaS).

(Bild: Truesec)

Ausgenutzte Lücken

In dieser Management-Software gab es offenbar mehrere Lücken, die zumindest teilweise auch bereits im Rahmen einer Coordinated Disclosure bei Kaseya gemeldet wurden. Zur Timeline dieser Coordinated Disclosure ist bislang nichts bekannt. Doch der aktuelle Angriff am 2. Juli erfolgte, noch bevor diese in einem Patch mündete – es handelte sich also um einen Zero Day Angriff, obwohl der Hersteller zumindest einen Teil der Lücken bereits kannte.

Auch konkrete Informationen zur Natur der Schwachstellen stellt Kaseya noch nicht bereit. Doch aus öffentlichen Analysen der aktuellen Vorfälle lässt sich bereits einiges ableiten. Demnach gab es einen ungesicherten Endpunkt des VSA-Web-Interfaces, über den man aus dem Internet ohne Authentifizierung mit der Server-Software "reden" konnte (Authentication Bypass). Berichte über Angriffe referenzieren dabei Zugriffe auf /dl.asp/KUpload.dll/userFilterTableRpt.asp mit dem Kommandozeilen-Werkzeug curl.

(Bild: Huntress)

Über diesen Authentication Bypass konnten die Angreifer eine SQL Injection auslösen, also Datenbank-Befehle einschleusen. Die führten letztlich dazu, dass die Kriminellen eigene Befehle auf dem VSA-System ausführen konnten. Damit kontrollierte die REvil-Bande Server, deren Aufgabe es war, ihre Clients mit neuer Software und Patches zu versorgen – und das nutzte sie weidlich aus.

Managed Infection

Die so kompromittierten VSA-Server liefern nämlich einen angeblichen "Kaseya VSA Agent Hot-fix" auf alle gemanagten Client-Systeme aus. Für die ist das ein ganz normaler Vorgang: Sie erhielten von ihrem Server ein Update, das der Kaseya-Agent ordnungsgemäß einspielte. Dabei kommt ihnen zugute, dass Kaseya für seine Management-Software großzügige Ausnahmeregeln für Antivirus-Software und Firewalls empfiehlt, die dem Kaseya-Agent auf dem System weitgehend freie Hand geben. Letztlich startete der Kaseya-Dienst agentmon.exe auf dem Client das Schad-Programm agent.exe, das dabei dessen SYSTEM-Rechte erbte. Eigentlich ist an dieser Stelle bereits "Game Over" – doch die von REvil eingesetzten Techniken sind so interessant, dass sich eine weitere Betrachtung lohnt.

(Bild: Sophos)

Die Angreifer kopierten nämlich eine alte Version des Windows Defender (Version 4.5.218.0) nach C:\Windows, die eine bekannte Schwachstelle aufweist: Beim Start lädt sie die Bibliothek mpsvc.dll aus dem aktuellen Verzeichnis. Durch die Vorarbeit des REvil-Trojaners handelt es sich dabei nicht um die gleichnamige Systembibliothek aus system32/, sondern um den eigentlichen REvil-Schadcode. Der übernimmt anschließend die Kontrolle über das System. Durch den Umweg über das verwundbare Defender-Binary geschieht das durch einen scheinbar legitimen System-Prozess mit einer gültigen Microsoft-Signatur. Auch die REvil-DLL trägt übrigens eine gültige digitale Signatur von "PB03 TRANSPORT LTD.".

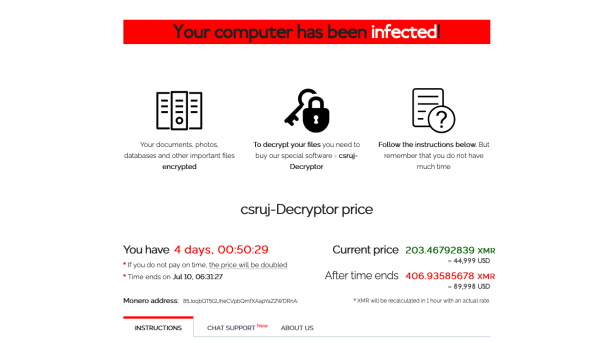

Das Verschlüsseln der Daten erledigt letztlich dieser fremdgesteuerte Defender, der aus Sicht von Schutz- und Monitoring-Software ein völlig legitimer Systemprozess ist. Auffällig ist, dass die REvil-Gang für diesen Angriff offenbar ihre Vorgehensweise angepasst hat. Angesichts der schieren Zahl der Opfer verzichteten sie anscheinend darauf, wichtige Daten zu exfiltrieren, um mit deren Veröffentlichung zu drohen. Bei der Erpressung geht es also ganz klassisch um die verschlüsselten Daten beziehungsweise die Herausgabe der Schlüssel, die Zugang zu ihnen gewährt.

(Bild: Screenshot)

Back to normal

Betroffen waren offenbar nicht nur die On-Premise-Installationen der Kaseya-Kunden, sondern auch die vom Hersteller betriebene SaaS-Cloud-Infrastruktur. Diese konnte Kaseya jedoch nach eigenen Angaben rechtzeitig herunterfahren, sodass darüber keine Client-Systeme infiziert wurden. Kaseya spricht mittlerweile von etwa 60 direkt betroffenen Kunden, die alle die On-Premise-Version von VSA einsetzten. Die Zahl der darüber infizierten Firmen schätzt Kaseya mittlerweile auf "unter 1500". Die REvil-Bande spricht von Millionen infizierter Systeme, was jedoch ziemlich sicher übertrieben ist.

Kaseya wird die SaaS-Systeme zuerst patchen und erneut in Betrieb nehmen, bevor die Kunden mit eigenen Installationen ein Update erhalten, das wieder einen sicheren VSA-Betrieb ermöglichen soll. Aktueller Termin ist der Dienstag, der 6. Juli; die Patches will Kaseya 24 Stunden danach bereitstellen. Das ist durchaus nachvollziehbar, da Kaseya somit die eigenen Systeme als Test für die Patches und die Wiederanlaufprozedur nutzen kann. Die On-Premise-Kunden wird die so erzwungene zusätzliche Auszeit trotzdem ärgern.

Das neue "Normal"

Das wird nicht der letzte Angriff über Lieferketten gewesen sein. Und auch nicht der schlimmste. Denn die bislang betroffenen Multiplikatoren wie Solarwind Orion oder Kaseya VSA waren eher kleine Fische, die vor diesen Vorfällen kaum jemand kannte. Doch was passiert, wenn es einen der wirklich großen Player trifft, deren Software viele Millionen von Firmen oder auch Endanwender einsetzen? Man kann sich kaum vorstellen, was es bedeutet, wenn ein solcher Supply-Chain-Angriff Microsoft, Apple oder Google trifft. Und selbst wenn die sich noch angemessen vorbereiten und schützen, gibt es auch in den Ligen darunter noch reichlich Software-Lieferanten, die mit trojanisierten Paketen unvorstellbaren Schaden anrichten könnten.

Der Schutz vor solchen Attacken ist ein schwieriges Thema – auch weil es wie der aktuelle Fall zeigt, das sonst gerne gepredigte schnelle Einspielen von Sicherheits-Updates nichts zum Schutz beiträgt. Im Gegenteil verschärft es sogar die Problematik noch weiter, da ja genau diese Updates Trojaner sein können. Wie man da wirklich effektiv gegensteuert, wird die jetzt anstehende Diskussion über die Sicherheit der Lieferketten hoffentlich aufzeigen.

Der Artikel beruht unter anderem auf folgenden Quellen, die zum Teil weitere Details insbesondere zur Vorgehensweise der Angreifer bereitstellen:

- Sophos: Independence Day: REvil uses supply chain exploit to attack hundreds of businesses

- Huntress: Rapid Resonse: Mass MSP Ransomware Incident

- Kaseya: Important Notice

- Cado Security: Resources for DFIR Professionals Responding to the REvil Ransomware Kaseya Supply Chain Attack

- CISA + FBI: Guidance for MSPs and their Customers Affected by the Kaseya VSA Supply-Chain Ransomware Attack

(ju)