Kaseya VSA: Wie die Lieferketten-Angriffe abliefen und was sie für uns bedeuten

Auch wer nicht davon betroffen ist, sollte sich klarmachen, was da gerade geschieht. Denn Angriffe wie der aktuelle REvil-Coup werden die IT-Welt verändern.

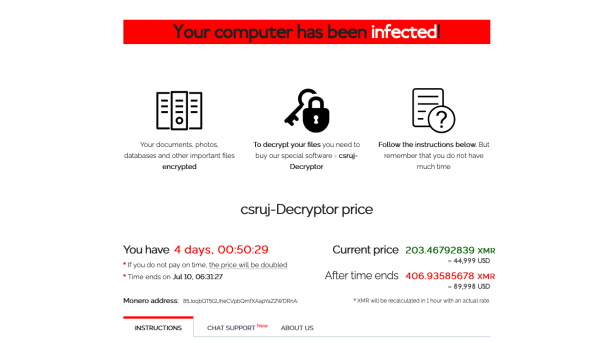

Der Angriff über Kaseyas Software-Management stellt eine neue Qualität der Ransomware-Angriffe dar. Denn damit erreichte die REvil-Gang nicht nur über 1000 Firmen auf einen Schlag, sie traf auch Firmen, die eigentlich gar keinen Fehler gemacht hatten. Anders als beim Angriff über Phishing, RDP, verwundbare VPN-Dienste oder andere Sicherheitslücken hatten diese Opfer keine offensichtlichen Schwachstellen, die die Angreifer ausnutzen konnten. Stattdessen erfolgte der Angriff über ganz reguläre Prozesse, wie sie jede IT aufweist. Das macht solche Supply-Chain- oder Lieferkettenangriffe besonders heimtückisch.

Die Rolle von Kaseya VSA

Kaseya VSA ist eine Plattform für das Management von Software. Zu deren Aufgaben gehört unter anderem die Installation von Software und Updates. Genutzt wird VSA von Management Service Providern (MSPs), die damit die IT ihrer Kunden administrieren. Sie setzen dazu wahlweise eine eigene VSA-Installation ein (On Premise) oder ein von Kaseya gehostetes Cloud-Angebot als Software-as-a-Service (SaaS).

(Bild: Truesec)

Ausgenutzte Lücken

In dieser Management-Software gab es offenbar mehrere Lücken, die zumindest teilweise auch bereits im Rahmen einer Coordinated Disclosure bei Kaseya gemeldet wurden. Zur Timeline dieser Coordinated Disclosure ist bislang nichts bekannt. Doch der aktuelle Angriff am 2. Juli erfolgte, noch bevor diese in einem Patch mündete – es handelte sich also um einen Zero Day Angriff, obwohl der Hersteller zumindest einen Teil der Lücken bereits kannte.

Auch konkrete Informationen zur Natur der Schwachstellen stellt Kaseya noch nicht bereit. Doch aus öffentlichen Analysen der aktuellen Vorfälle lässt sich bereits einiges ableiten. Demnach gab es einen ungesicherten Endpunkt des VSA-Web-Interfaces, über den man aus dem Internet ohne Authentifizierung mit der Server-Software "reden" konnte (Authentication Bypass). Berichte über Angriffe referenzieren dabei Zugriffe auf /dl.asp/KUpload.dll/userFilterTableRpt.asp mit dem Kommandozeilen-Werkzeug curl.

(Bild: Huntress)

Über diesen Authentication Bypass konnten die Angreifer eine SQL Injection auslösen, also Datenbank-Befehle einschleusen. Die führten letztlich dazu, dass die Kriminellen eigene Befehle auf dem VSA-System ausführen konnten. Damit kontrollierte die REvil-Bande Server, deren Aufgabe es war, ihre Clients mit neuer Software und Patches zu versorgen – und das nutzte sie weidlich aus.