Fake-Kryptowährungs-Apps greifen erneut Macs an

Eine offenbar aus Asien stammende Gruppe versucht, macOS-Maschinen zu übernehmen, hat der bekannte Sicherheitsforscher Patrick Wardle entdeckt.

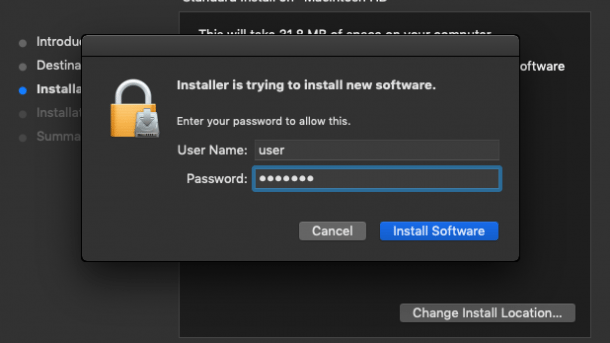

Der Installer will ein Passwort...

(Bild: Patrick Wardle)

Eine bereits im vergangenen Jahr aufgetauchte Malware, mit der Apple-Nutzer angegriffen werden, ist in abgewandelter Form erneut unterwegs – und arbeitet diesmal offenbar cleverer als zuvor. Das berichtet der bekannte macOS-Sicherheitsexperte Patrick Wardle in seinem Blog.

Kryptowährungsspekulationen

Die Angreifer versuchen dabei, Nutzer zur Installation einer betrügerischen App für einen Kryptowährungsmarktplatz zu bewegen, schreibt Wardle. Es scheints ich dabei um die Weiterentwicklung des Schädlings "OSX.AppleJeus" zu handeln, mit dem die Hackergruppierung Lazarus, der Verbindungen zur nordkoreanischen Regierung nachgesagt werden, im August 2018 versucht hatte, Bitcoin und Co. von Mac-Besitzern zu klauen.

Eigene Firma, Verteilung per GitHub

Wardle zufolge bauten die Angreifer sogar eine eigene Firma in den USA auf, um der versteckten Malware-Aktion den Anschein der Legitimität zu geben. Sie entwickelten eine eigene Kryptowährungs-App mit offenem Quellcode und platzierten sie auf GitHub. Im Code versteckt ist laut Wardle eine Backdoor. Damit sei "eine volle und weitläufige Kontrolle über das infizierte macOS-System" möglich. Wardle zufolge wurde die Malware-App sogar bei Administratoren und Nutzern von Kryptobörsen beworben – mit der Bitte, sie doch einmal auszuprobieren und ein Review zu verfassen.

Adminpasswort notwendig

Technisch gesehen geht die Malware relativ plump vor, wie Wardle weiter herausgefunden hat. Um eine Launch-Daemon-plist zur Persistenz samt dem entsprechenden Daemon (der die von Apple ebenfalls verwendete Bezeichnung "CrashReporter" nutzt) auf dem Mac platzieren zu können, verlangt die App die Eingabe eines Administratorenpassworts. Offenbar hoffen die Angreifer, dass Nutzer dies freiwillig tun, weil sie die App unbedingt testen wollen. Wardle konnte von dem Schädling zunächst keine Proben bei Antivirenanbietern finden, VirusTotal bezeichnete die Datei als "clean".

Lesen Sie dazu auch:

(bsc)