Lockbit: Ermittler wollen Kopf der Ransomware-Bande enttarnt haben

Australische, britische und US-amerikanische Behörden sprechen Sanktionen gegen einen Verdächtigen aus und zahlen für Hinweise eine Millionenprämie.

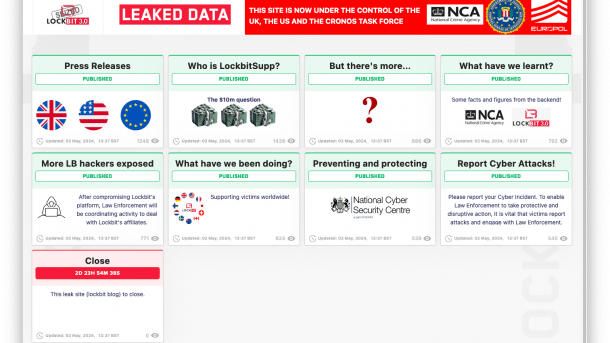

Gegenangriff: Die Strafverfolger haben den Hintermann der LockBit-Bande enttarnt und präsentieren Fahndungsaufrufe auf dessen eigener Leaksite.

(Bild: Screenshot / heise Security)

Ein internationales Konsortium von Strafverfolgern – darunter auch das deutsche BKA und das LKA Schleswig-Holstein – hat nach eigenen Angaben die Identität des LockBit-Anführers ermittelt. Demnach steckt hinter den Pseudonymen "LockBitSupp", "LockBit" und "putinkrab" ein russischer Staatsbürger mit dem Namen Dmitry K. Das teilten unter anderem das US-Finanzministerium und die britische Natione Crime Agency (NCA) am Dienstag mit.

Der 31-jährige Verdächtige soll im russischen Voronesh (Воронеж) leben, gut 500 Kilometer südlich von Moskau. Als Entwickler des Ransomware-as-a-Service-Dienstes (RaaS) "LockBit 3.0" soll er 20 Prozent aller Lösegelder kassiert und so angeblich über 100 Millionen Dollar verdient haben. Für Hinweise, die zu seiner Ergreifung führen, hat das US-Außenministerium eine Belohnung von 10 Millionen US-Dollar ausgesetzt; die USA erheben zudem Anklage gegen den Mann.

Videos by heise

Sofern er Teile dieses Vermögens in den USA, Australien oder Großbritannien angelegt hat, wird K. nun darauf verzichten müssen: Alle drei Länder haben Sanktionen gegen den Russen ausgesprochen und frieren dessen Vermögenswerte ein, soweit sie ihrer habhaft werden. Da LockBitSupp sich seinen Anteil der Lösegelder meist in Bitcoin auszahlen ließ, dürfte jedoch nicht viel zu holen sein.

LockBit-Affiliates gingen mehrheitlich leer aus

Nicht viel zu holen war auch für die Mehrzahl der kriminellen Handlanger des LockBit-Bandenchefs: Fast 60 Prozent der sogenannten "Affiliates" verdienten mit der Ransomware keinen Cent. Wie die Ermittler herausfanden, haben nur 80 der insgesamt 194 Affiliates eine Lösegeld-Verhandlung zu einem für sie erfolgreichen Ende gebracht, die restlichen 114 gingen leer aus. Da jeder neu rekrutierte LockBit-Spießgeselle ein Pfand von einer Bitcoin hinterlegen musste, machte jeder der erfolglosen Möchtegern-Erpresser bis zu 75.000 US-Dollar Verlust. Gewinn machte nur der Kopf der Bande, der das Pfand einstrich.

(Bild: UK National Crime Agency)

Wie erwartet, war es mit dessen Prinzipientreue weder seinen Mitarbeitern noch den Opfern gegenüber weit her: So haben die Ermittler der Cronos-Arbeitsgruppe verschiedene Beispiele nicht funktionierender Entschlüsselungsroutinen gefunden, die vom "Lockbit Support" nur mit einem Achselzucken quittiert worden seien. Nach dem angeblich ungenehmigten Angriff auf ein Kinderkrankenhaus sei der verantwortliche Affiliate zudem nicht entlassen worden, sondern habe auch nach dem Angriff weiter mit der Lockbit-Ransomware arbeiten dürfen. Zudem habe die kostenlos im Rahmen einer Entschuldigung überlassene Entschlüsselungssoftware nicht ordentlich funktioniert.

Die Ermittler haben insgesamt 3811 Opfer der Ransomware-Bande ausgemacht und diesen – sofern möglich – bei der Wiederherstellung ihrer Daten geholfen. Zudem verzeichnen sie seit Februar eine stark erhöhte Abrufzahl auf der Website "NoMoreRansom.org", die mittlerweile laut Aussage der Behörden über 150 Ransomware-Typen entschlüsseln kann.

Ob LockBitSupp, der sich noch vor wenigen Tagen mit markigen Sprüchen auf X zitieren ließ, sich zu den Sanktionen und seiner vermeintlichen Enttarnung äußern wird, bleibt offen. Allein gestern tauchten mehr als fünfzig neue Einträge auf der Darknet-Leaksite der Ransomware-Gruppe auf, viele davon sind jedoch lediglich mit neuem Datum versehen – wohl, um Aktivität vorzutäuschen.

Das US-Strafverfahren heißt United States of America v. Dmitry Y. K. und ist am US-Bundesbezirksgericht des Bundesstaates New Jersey unter dem Aktenzeichen 2:24-cr-00299 anhängig.

(cku)