Sicherheitslücken in sieben mobilen Browsern erlaub(t)en das Fälschen von URLs

Mit zeitbasiertem "Address Bar Spoofing" hätten Angreifer Android- und iOS-Nutzer buchstäblich in die Irre führen können. Browser-Updates stehen teils noch aus.

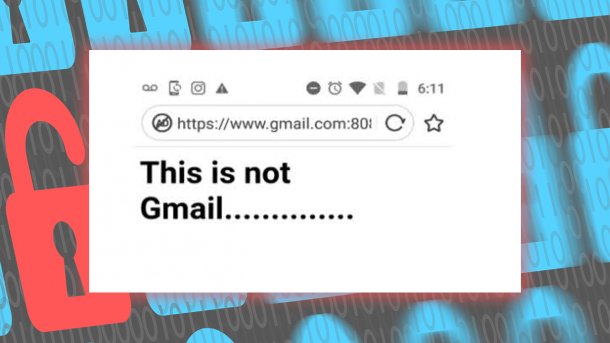

Screenshots des erfolgreichen Spoofings veröffentlichte der Entdecker der Lücken in seinem Blog.

(Bild: rafaybaloch.com / Shutterstock (Collage))

Der Sicherheitsforscher Rafay Baloch hat in Zusammenarbeit mit der IT-Sicherheitsfirma Rapid7 Informationen zu Sicherheitslücken in insgesamt sieben Browsern für die mobilen Betriebssysteme Android und iOS veröffentlicht.

Nutzern verwundbarer Versionen von Opera Mini und Opera Touch, Apple Safari sowie Bolt Browser, RITS Browser, UC Browser und Yandex Browser könnten Angreifer mittels so genanntem "Address Bar Spoofing" fälschlicherweise vorgaukeln, dass sie sich gerade auf einer beliebigen vertrauenswürdigen Website befänden.

Updates für die Browser stehen in einigen Fällen bereit oder sind geplant. Baloch hat allerdings darauf hingewiesen, dass ähnliche Probleme auch noch in diversen weiteren Browsern entdeckt worden seien. Informationen hierzu sollen folgen, wenn die jeweiligen Responsible-Disclosure-Fristen abgelaufen sind.

Videos by heise

Zeitbasierter JavaScript-Angriff

Voraussetzung für einen Angriff wäre neben einer verwundbaren Browserversion, dass es dem Angreifer gelingt, das potenzielle Opfer zunächst (etwa mittels Phishing) auf eine speziell präparierte Website mit schädlichem JavaScript-Code zu locken.

Gelingt dies, glaubt sich der Website-Besucher allerdings auf einer vertrauenswürdigen Website, weil ihm in der Adresszeile des Browsers die entsprechende URL angezeigt wird. Die Täuschung gelingt durch geschicktes Timing in Kombination mit bestimmten Browsereigenschaften: Der JavaScript-Code ruft die vertrauenswürdige Site automatisiert (und unbemerkt vom User) alle paar Millisekunden auf – in einer Weise, die den jeweiligen Browser dazu veranlasst, den Inhalt der Adresszeile zwischendurch nicht wieder zu aktualisieren.

Nähere Erläuterungen sowie (je nach Browser variierenden) Proof-of-Concept-Code hat Baloch in einem Blogeintrag veröffentlicht:

Browser-Updates teilweise verfügbar

Den betroffenen Unternehmen sei Anfang August eine Responsible-Disclosure-Frist von 60 Tagen gesetzt worden, um Updates zu veröffentlichen. Der aktuelle Update-Status sieht laut Rapid7 wie folgt aus:

- Apples Safari-Browser wurde bereits am 16. September abgesichert.

- Für Opera Mini und Touch soll es am 11. November 2020 ein Sicherheitsupdate geben.

- Die E-Mail an das Team hinter Bolt Browser war nicht zustellbar; das Apple Product Security-Team ist informiert.

- RITS Browser: Ein Sicherheitsupdate war für den gestrigen Montag geplant, steht aber anscheinend noch aus. Bei Google Play ist noch immer die verwundbare Version 3.3.9 die aktuellste.

- UCWeb, das Unternehmen hinter dem UC Browser, hat auf den Hinweis der Forscher nicht reagiert und somit auch keine Updates in Aussicht gestellt. Ähnliches gilt für Yandex (automatisierte Antwort).

Weitere Informationen

Weitere Details, etwa zu den von Baloch getesten und als verwundbar identifizierten Browser-Versionen sowie zu den jeweiligen CVE-Nummern, sind einem separaten Blogeintrag von Rapid7 zu entnehmen.

Über aktive Angriffe in freier Wildbahn ist bislang (noch) nichts bekannt. Nutzer sicherheitsanfälliger Browserversionen sollten angesichts des verfügbaren PoC-Codes dennoch besonders aufmerksam gegenüber möglichen Angriffen sein und im Zweifel darüber nachdenken, vorübergehend einen anderen Browser zu verwenden.

(ovw)