31C3: Kredit- und Bankkarten mit Chip "total unsicher"

Sicherheitsforscher haben bekannte Attacken auf Bank- und Kreditkarten, die dem EMV-Standard folgen und auf Chips zum Manipulationsschutz setzen, zusammengefügt und so den "Panzer" um Transaktionen fast völlig ausgehebelt.

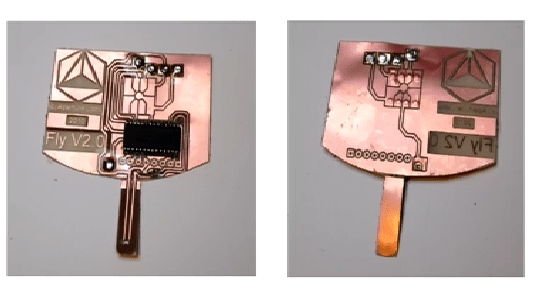

Forschungs-Chips fürs EMV-Skimming von Inverse Path

(Bild: Invers Path)

Die Verifikation einer elektronischen Kartenzahlung mit PIN sei "total unsicher", warnte Andrea Barisani von der italienischen Sicherheitsfirma Inverse Path am Samstag auf dem 31. Chaos Communication Congress (31C3) in Hamburg. Es sei ihm zusammen mit Kollegen gelungen, bekannte Angriffe auf chipbestückte Bank- und Kreditkarten zu kombinieren und so die deren Sicherheitsfunktionen schier vollständig zu umgehen.

Der vor über zehn Jahren von Mastercard und Visa eingeführte EMV-Standard soll eigentlich Transaktionen digital signieren und vor Manipulation schützen können. Dazu kommt ein Chip auf den Karten zum Einsatz, der den bisherigen Magnetstreifen weitgehend überflüssig machen soll. EMV arbeite mit vier Prüfphasen etwa zur Authentisierung der Karte und des Nutzers mit dessen PIN. Alle Schritte liefen aber separat und vollständig unverschlüsselt ab, sodass bereits das Protokolldesign schwere Fehler aufweise. Banken wiederum verließen sich auf die zuverlässige Funktion zugehöriger Kassensysteme am Verkaufsort, obwohl diese mehr seien als "dumme Vermittlungsinstanzen".

Skimming- und Wedge-Attacken

Zweifel an der Sicherheit von Kreditkarten-Chips gibt es seit vielen Jahren. Wissenschaftler der Cambridge Universität zeigten bereits 2006, wie sich die Kommunikation einfacher Karten mit "statischer" Echtheitsprüfung mit einem präparierten Kartenterminal abhören lässt (Skimming-Angriff). Die mitgeschnittenen Daten kann ein Betrüger auf den Magnetstreifen eigener Karten schreiben und damit einkaufen gehen, da er die PIN ebenfalls abgefangen hat. In einer zusätzlichen "Wedge-Attacke" akzeptieren die Terminals sogar schier beliebige PINs, da die Antwort der Karte gefälscht werden kann.

2011 führten Barisani und sein Team vor, dass sie bei EMV-Chips immer eine Offline-Verifikation der PIN mit Klartextübertragung erzwingen können. Auch Karten, die ein elektronisches Signierverfahren beherrschten und eigentlich online überprüft werden sollten, hätten dem wenig entgegenzusetzen. Man müsse nur die digitale Signaturfunktion unbrauchbar machen und dem Terminal quasi befehlen, sie trotzdem zu akzeptieren und auf die so gut wie ungeschützte Basis-Kommunikationsvariante zurückzugreifen.

Ein Jahr später legten die Cambridge-Forscher mit einem "Pre-play-Angriff" nach. Dieser nutzt eine fehlerhafte Implementierung von Zufallszahlen in den Terminals aus. Die verwendeten "Unpredicatable Numbers" sind alles andere als nicht vorhersagbar: Nur vier nacheinander ausgeführte Trankaktionen müssen jeweils eine andere Zahl verwenden. Dies gilt auch für einen Zusatzcode, den das Kassensystem und die Karte nach einer Transaktion noch austauschen müssen. So wird es möglich, ohne direktes Kopieren einer Karte deren Einsatz vorzutäuschen.

Die beiden zuletzt ausgeführten Attacken seien vergleichsweise einfach zu verknüpfen, erläuterte Barisani. Man könne dem System also eine gültige PIN ganz einfach ohne "geklonte" Karte quasi vorgaukeln, führte er auch mit einer Video-Demo vor. Das Backend sei nicht schlau genug, um einem solchen Betrug auf die Spur zu kommen. Wenn eine elektronische Signatur versage und die Karte mitteile, dass die mit ihr verbundene PIN nicht verifiziert worden sei, behaupte das Terminal trotzdem das Gegenteil. Eine Korrelation beider "Aussagen" im Hintergrund werde aber nicht durchgeführt.

Gefälschte Quittungen

Selbst die vom System am Verkaufspunkt ausgespuckte Quittung kann Barisani zufolge gefälscht werden. Transaktionszertifikate würden oft nicht direkt oder manchmal gar nicht ans Hintergrundsystem geschickt. Die Bezahlung gehe so auf jeden Fall durch und werde im Zweifelsfall nie im Nachhinein überprüft. Das Terminal selbst werde in diesem Fall gar nicht manipuliert, auch seine Firmware nicht geändert. Nicht betroffen sein sollten Bankautomaten, da dort eine Online-Verifikation nach zahlreichen Skimming-Angriffen eigentlich mittlerweile Pflicht sei. Beim Mobilstandard NFC (Near Field Communikation), auf den etwa Apple Pay setzt, träten dagegen häufig vergleichbare Verwundbarkeiten auf, da es sich bei dortigen Anwendungen vielfach um eine drahtlose EMV-Variante handle.

Auch die EMV-Infrastruktur in Deutschland habe einem derartigen Vorgehen wenig entgegenzusetzen, unterstrich der Italiener. Bei hiesigen und Schweizer Karten funktioniere der Klartext-Trick zwar nicht so einfach. Auch diese könnten aber so manipuliert werden, dass sie zumindest beim Einsatz im Ausland auf das Online-Abfragen von Daten verzichteten. In Europa hätten diese Lücke allein die Niederlande mittlerweile abgedichtet. Andererseits würden auch deutsche Terminals bei Karten aus dem Ausland rasch auf die Klartext-Übertragung zurückgreifen, um Touristen nicht auszugrenzen. Mehr zu Vorfällen hierzulande könne Barisani nicht sagen, da er Schweigeabkommen mit Finanzinstituten unterschrieben habe, die ihn mit Tests beauftragt hätten. Insgesamt habe Inverse Path bislang rund 1000 EMV-Betrugsfälle mitbekommen.

Schuldzuweisungen

Als großes Problem machte Barisani den Ansatz von Banken aus, die Schuld den Betreibern der EMV-Infrastrukturen sowie den Kunden selbst in die Schuhe zu schieben und so die Haftung von sich abzuwälzen. Vielfach behaupteten die Kreditinstitute, dass der Nutzer nicht sorgfältig genug mit der PIN umgegangen sei und die Sicherheitsfunktionen hinreichend seien. Karteninhaber sollten daher bei Banken gezielt etwa nachfragen, ob die "unvorhersagbaren Zahlen" am gleichen Tag vom gleichen Terminal geliefert worden seien oder ob wider Erwarten eine Offline-Verifikation verlangt worden sei. Es mache auch Sinn, die Herausgabe der Ergebnisse einer Kartenprüfung ("Card Verification Results") und die Daten des Herausgebers der Zahlungsanwendung zu verlangen. (as)