Malware-Cocktail spioniert, infiziert und erpresst

Das Angler Exploit-Kit soll Hand in Hand mit der Malware Pony arbeiten. Diese ist auf der Suche nach Log-in-Daten von Webservern, um das Exploit-Kit zu installieren.

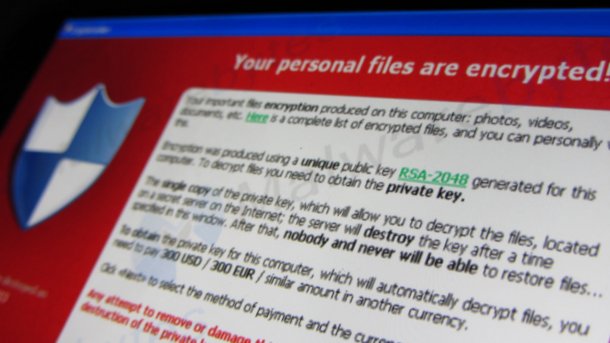

(Bild: Christiaan Colen, CC BY-SA 2.0)

Aktuell sollen unbekannte Angreifer die Malware Pony nutzen, um Log-in-Daten von CMS-Systemen und Webservern abzuziehen. Die erbeuteten Daten missbrauchen sie dann dazu, um Schadcode in die Webseiten zu injizieren. Der leitet Besucher weiter und schlussendlich kommt das Angler Exploit-Kit zum Einsatz, warnen die Sicherheitsforscher von Heimdal Security.

Das Exploit-Kit scanne infizierte Systeme auf Sicherheitslücken und installiert, wenn möglich, die Ransomware CryptoWall. Anschließend codiert der Verschlüsselungstrojaner die Festplatten und fordert ein Lösegeld ein.

Vor allem Europa betroffen

Eine Auswahl der betroffenen Webseiten nennt Heimdal Security in ihrem Bericht. Dabei sprechen sie von einer großflächigen Kampagne, deren Ursprung in der Ukraine zu suchen ist. Aktuell seien vor allem Webseiten aus Dänemark betroffen.

Heimdal Security zufolge sollen Antiviren-Anwendungen derzeit nur bedingt auf den Malware-Cocktail anspringen. (des)