Erste Sichtung: Erpressungstrojaner Ransom32 aufgrund JavaScript noch bedrohlicher

Sicherheitsforscher warnen vor der Ransomware Ransom32, die sich als JavaScript-Applikation auf Windows-Computer schleicht. Auch Linux und OS X sind potenziell gefährdet. Kriminelle können sich eine individuelle Version des Schädlings generieren lassen.

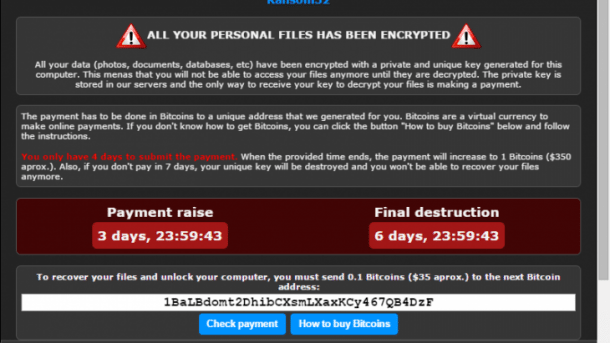

(Bild: Emsisoft)

Der Verschlüsselungstrojaner Ransom32 ist der erste Schädling seiner Art, der als JavaScript-Applikation daherkommt, warnen Kryptologen von BleepingComputer und Emsisoft. Aktuell seien nur Windows-Computer bedroht.

Ransom32 soll auf dem NW.js-Framework aufbauen, über das Entwickler Desktop-Applikationen auf JavaScript-Basis mit Cross-Plattform-Ausrichtung erstellen können. Somit könnten Angreifer die Ransomware mit wenigen Handgriffen auch mit Linux und OS X kompatibel machen, erläuterten die Sicherheitsforscher.

Die mit dem NW.js-Framework erstellten Desktop-Applikationen sollen wesentlich tiefer in das Betriebssystem eingreifen können als eine JavaScript-Anwendung, die in einer Sandbox abgeschottet in einem Webbrowser läuft.

Viele Viren-Scanner schlagen derzeit keinen Alarm

Da es sich bei NW.js um ein legitimes Framework handelt, soll aktuell kaum ein Viren-Scanner anschlagen. Denn ein Großteil der Scanner stufen die Signaturen der mit dem Framework erzeugten Anwendungen nicht als bösartig ein.

(Bild: Emsisoft )

Der Kryptologe Fabian Wosar von Emsisoft stieß eigenen Angaben zufolge auf ein selbstentpackendes RAR-Archiv, das unter anderem Ransom32 nebst passender Laufzeitumgebung enthält. Klickt ein Nutzer doppelt auf das Archiv, sollen sich die darin enthaltenen Dateien automatisch in das Temp-Verzeichnis von Windows entpacken.

Die Ransomware gibt sich als Webbrowser Chrome aus. Die ausführbare Datei namens chrome.exe soll nach dem Entpacken des Archives Ransom32 automatisch starten und mit der Verschlüsselung der Dateien (AES 128 Bit im CTR-Modus) auf dem Computer beginnen. Zudem nistet sich die Malware im Autostart von Windows ein, erläutert Wosar.

Maßgeschneiderter Krypto-Trojaner

Als Anlaufstelle für Kriminelle soll eine im Tor-Netzwerk versteckte Webseite dienen. Dort lässt sich der Funktionsumfang von Ransom32 den eigenen Bedürfnissen anpassen, zum Beispiel, dass das Opfer den Sperrbildschirm nicht minimieren kann. Anschließend steht eine individuelle Installationsdatei zum Download bereit, erläutern die Sicherheitsforscher. Zudem sollen Kriminelle die Kampagne von der Webseite ausgehend steuern können.

Damit Online-Ganoven das Angebot nutzen können, benötigen sie den Kryptologen zufolge lediglich eine Bitcoin-Adresse. Die Entwickler von Ransom32 fordern für die Nutzung ihres Services 25 Prozent der Lösegelder ein.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

[UPDATE, 04.01.2016 16:45]

Beschreibung von mit dem NW.js-Framework erstellten JavaScript-Anwendungen präzisiert.

[UPDATE, 05.01.2016, 09:30 Uhr]

Start von Ransom32 präzisiert.

Aufgrund eines Fehlers in unserem Content-Management-Systems sind einige Kommentare verschwunden, da nach dem ersten Update der Meldung offensichtlich ein neues Forum angelegt wurde. Wir sind an der Sache dran.

[UPDATE, 05.01.2016, 11:45 Uhr]

Unsere Admins konnten die Forenbeiträge wiederherstellen.

(des)