Erpressungs-Trojaner Locky schlägt offenbar koordiniert zu

Locky lauerte vermutlich bereits eine Weile auf den infizierten Systemen, ehe es am vergangenen Montag gleichzeitig bei mehreren Opfern mit der Verschlüsselung persönlicher Dateien begonnen hat.

Aktuell grassiert ein neuer Verschlüsselungs-Trojaner namens Locky, der über 300 Euro von seinen Opfern erpresst. heise Security liegen mehrere Berichte von Lesern vor, bei denen die Ransomware mitunter zehntausende Dateien verschlüsselt hat. Anscheinend schlummerte Locky bereits seit einiger Zeit auf den Windows-Rechnern der Opfer, um dann am vergangenen Montag erstmals koordiniert zuzuschlagen.

Die Liste der Dateiformate, auf die es Locky abgesehen hat, ist lang. Darunter befindet sich Office-Dateien, diverse Medienformate, Archive, Quellcode, Datenbanken, Zertifikate und Krypto-Schlüssel – kurzum alles, was dem Nutzer potenziell lieb und teuer ist. Insgesamt grast die Ransomware die Platte nach Dateien mit über 150 Endungen ab.

Ransomware als Schläfer

Möglicherweise schlummerte Locky eine Weile auf den inifzierten Rechnern, ehe es zentral den Befehl bekam, das digitale Hab und Gut der Opfer zu verschlüsseln: Ein Leser berichtet uns, dass der Schädling bei mehreren seiner Kunden, die er als IT-Dienstleister betreut, am gestrigen Montag um 15:06 zugeschlagen hat. Dahinter könnte durchaus System stecken: Die Täter hatten so die Möglichkeit, Ihre bis Dato unbekannte Schad-Software auf möglichst viele Rechner zu verteilen, ehe sie zuschlagen.

Locky löscht Schattenkopien

Perfiderweise löscht die Ransomware sämtliche Schattenkopien, indem sie das Windows-Tool vssadmin.exe mit den Parametern "Delete Shadows /All /Quiet" aufruft. Die von Windows automatisch angelegten Schattenkopien sind nach einer Ransomware-Infektion manchmal ein Weg, die ursprünglichen Dateien wiederherzustellen, ohne das Lösegeld zahlen zu müssen.

Dass die neue Ransomware zugeschlagen hat, erkennt man daran, dass sich auf der Platte Dateien mit kryptischen Namen und der Endung .locky befinden – statt der persönlichen Daten, die man am Speicherort erwartet hat. Im Ordner findet man zudem eine Datei namens _Locky_recover_instructions.txt, die Locky auch mit dem Editor zu öffnen versucht.

RSA und AES

Der Inhalt der Datei macht den Betroffenen wenig Hoffnung: Laut den Tätern verschlüsselt Locky mit RSA mit 2048 Bit Schlüssellänge und AES mit 128 Bit. Wenn das stimmt und die Entwickler bei der Krypto-Implementierung nicht gepatzt haben, besteht keine Hoffnung, die verschlüsselten Dateien zu retten. Eine unabhängige Analyse der von Locky eingesetzten Verschlüsselung steht derzeit noch aus. Aktuell ist kein Weg bekannt, die von Locky verschlüsselten Dateien ohne Zahlung des Lösegelds zu retten.

Laut Recherchen von heise Security wird Locky möglicherweise über das Exploit-Kit Neutrino verteilt. Neutrino versucht unter anderem Sicherheitslücken im Flash Player auszunutzen. Dies muss aber nicht der einzige Verbreitungsweg sein. Einer der eingesetzten Command-and-Control-Server, mit denen Locky kommuniziert, wird auf der Infrastruktur des russischen Hosters Makhost (Макхост) betrieben.

Nicht zahlen

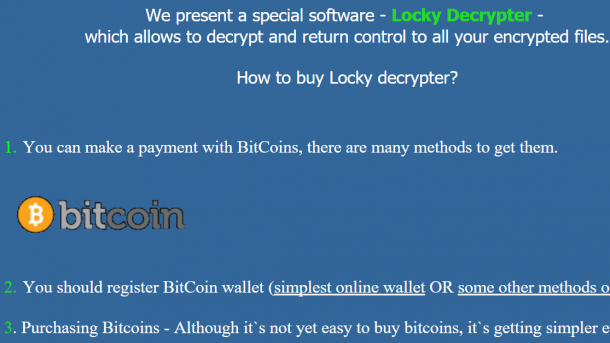

In der Textdatei weist Locky sein Opfer an, bestimmte Adressen im Tor-Netz aufzurufen und dort den privaten Krypto-Schlüssel und das Entschlüsselungs-Tool zu kaufen. Die Täter verlangen aktuell einen Bitcoin, was umgerechnet rund 360 Euro entspricht. Ist man Opfer eines Verschlüsselungs-Trojaners geworden, sollte man der Lösegeldforderung nicht nachgehen, empfiehlt das Bundesamt für Sicherheit in der Informationstechnik (BSI).

Stattdessen soll man ein Foto von dem digitalen Erpresserbrief machen und Anzeige erstatten. Es ist ratsam, eine Kopie der verschlüsselten Daten aufzuheben, für den Fall, dass ein Weg bekannt wird, die Verschlüsselung zu knacken. So konnte heise Security kürzlich mit dem Tool TeslaDecoder eine Festplatte retten, die der verbreitete Krypto-Trojaner TeslaCrypt2 chiffriert hatte.

Es ist grundsätzlich ratsam, regelmäßig Backups jener Dateien anzufertigen, auf die man nicht verzichten kann. Diese sollten sich auf Datenträgern außerhalb der Reichweite von Trojanern befinden – also etwa auf externen Festplatten oder USB-Sticks, die nur bei Bedarf mit dem Rechner verbunden werden.

Update vom 16. Februar, 18:30: Die VirusTotal-Analyse eines aktuellen Locky-Samples zeigt, dass derzeit offenbar nur wenige Virenscanner anschlagen. Nur 3 der 54 AV-Engines stufen die Datei als Malware ein. Unterdessen häufen sich Berichte, laut denen der Schädling per Mail über Word-Dokumente mit Makro-Code verbreitet wird.

Lesen Sie dazu auch:

(rei)