Unsignierte OS-X-Malware kann Kamera auslesen

Eine über bekannte Download-Websites vertriebene App mit Hintertür bietet Angreifern die Möglichkeit, Macs fernzusteuern – über einen Tor-Kanal. Allerdings muss der Nutzer schon einiges falsch machen, um sich die Malware einzufangen.

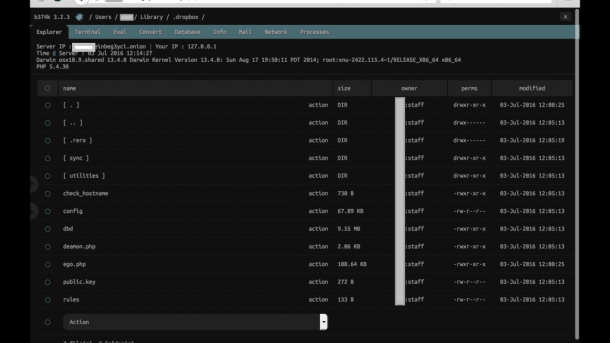

Control Panel von "Backdoor.MAC.Eleanor".

(Bild: Bitdefender)

Das Anti-Virus-Unternehmen Bitdefender warnt vor einer neuen OS-X-Malware, die in den letzten Wochen durchs Netz gegeistert sein soll. Backdoor.MAC.Elanor kommt in Form einer nutzlosen Dateikonvertierungsanwendung namens "EasyDoc Converter.app". Sie wurde unter anderem über das große Downloadportal MacUpdate offeriert, dort aber inzwischen zurückgezogen. In den Mac App Store war die Malware dagegen nicht gelangt.

Fernsteuerung des Mac

Einmal installiert, kann Backdoor.MAC.Elanor verschiedene Schäden auf dem Mac anrichten. Dazu gehört das Anwenden von Daten, die Fernsteuerung der Maschine über einen versteckten Tor-Service sowie das Aktivieren der FaceTime-Kamera – wobei bei letzterem die Warnleuchte angehen dürfte. Die Malware läuft ab OS X 10.6 (Snow Leopard) oder höher auf allen unterstützten Macs.

Nutzer muss aktiv werden

Bevor Backdoor.MAC.Elanor Schaden anrichten kann, muss allerdings der Nutzer selbst tätig werden: Da "EasyDoc Converter.app" nicht mit einem von Apple ausgestellten Entwicklerzertifikat signiert ist, muss entweder die Signaturprüfung unter "Sicherheit und Privatsphäre" deaktiviert worden sein oder der Nutzer muss die App über "Öffnen" im Finder händisch zum Starten bringen. Es erfolgt dabei eine Nachfrage durch das Betriebssystem.

Technische Details zu Backdoor.MAC.Elanor hat Bitdefender in einem PDF zusammengefasst. Dort ist auch nachzulesen, welche Ordner die Malware anlegt. So versteckt sie sich unter anderem in "~/Library/.dropbox/utilities/". (bsc)