Was war. Was wird. Vom Schutzbedarf und anderen Bedürfnissen

10 bis 100 Mal größer als das "Surface Web" soll das "Deep Web" sein, zu dem das schlimme Darknet gehört, aber auch das "private Web". Hal Faber ist da etwas skeptisch – auch dazu, wie der Rechtsstaat abgekocht wird.

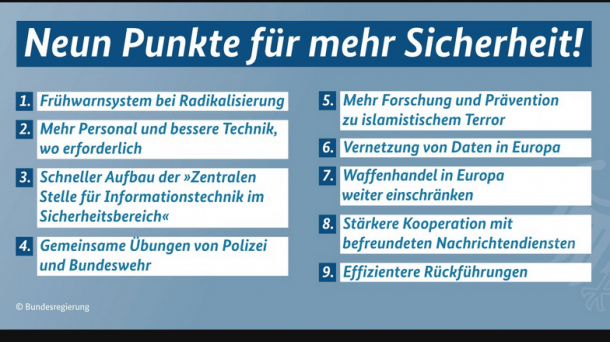

Schaubild zum 9-Punkte-Plan der Kanzlerin

(Bild: Bundesregierung)

Wie immer möchte die Wochenschau von Hal Faber den Blick für die Details schärfen: Die sonntägliche Wochenschau ist Kommentar, Ausblick und Analyse. Sie ist Rück- wie Vorschau zugleich.

Was war.

*** Ja, wir hatten das schon einmal, diesen Aufbruch mit Cyberhall, hinaus in den Cyberraum mit dem Auftrag, das riesige Dunkelfeld zu bescheinwerfern, in dem es ein Darknet gibt, in dem alles zu haben ist, um Böses zu tun. Kurz bevor Holger Münch beim Bundeskriminalamt die Leitung übernahm, wurde heftig über dieses Darknet und den Hacktivismus diskutiert, der TOR und Tails braucht, damit er nicht verfolgt werden kann. Die Regierungs-Antwort aus dem Jahre 2014 kopiere ich in diese Wochenschau, denn sie ist "relevant für unser Thema", wie es auf Floskisch heißt:

"Die Bundesregierung befürwortet Maßnahmen, die der Verbesserung von Datenschutz und Datensicherheit dienen. Hierzu zählen insbesondere auch Technologien, Verfahren und Anwendungen, die dem Schutz personenbezogener oder vertraulicher Daten vor unbefugten Zugriffen Dritter einschließlich der Anonymisierung und Pseudonymisierung dienen. Dies entspricht auch dem Grundgedanken des Telemedienrechts. Nach Einschätzung des Bundesamtes für Sicherheit in der Informationstechnik (BSI) ist TOR für niedrigen bis mittleren Schutzbedarf ein brauchbares Werkzeug zur Aufrechterhaltung der digitalen Privatsphäre."

*** Ein brauchbares Werkzeug ist TOR, doch nur für niedrigen bis mittleren Schutzbedarf? Braucht man dazu diese Sina-Boxen, mit denen die deutschen Botschaften ans Auswärtige Amt angeschlossen sind? Was in manchen Ländern problematisch ist, wie das Beispiel der Arabischen Emirate zeigt, wo die Nutzung eines VPN drastisch bestraft werden soll. Dort, wo nach dem Bericht eines standhaften Hacktivisten die Überwachung in alle Richtungen ausgebaut wird, könnte schon der Besitz eines Sticks mit Tails ein kriminelles Delikt sein.

*** Jetzt ist Holger Münch Chef des Amtes, das mit dem Cybercrime-Lagebild erneut das große Dunkelfeld beklagt, das eigentlich niemand so richtig ausrechnen kann. So kommt der unvermeidliche Eisberg ins Spiel, mit einem "Surface Web" und einem 10 bis 100 Mal größeren "Deep Web", zu dem das schlimme Darknet gehört, aber auch das "private Web". 10 bis 100 Mal ist nicht sonderlich präzise und fußt obendrein auf einer Studie, die der heutige Google-Chefökonom Hal Varian im Jahre 2003 anfertigte, mit Daten aus den Jahren 0 bis 2000 nach Christus.

*** Münch kann zugute gehalten werden, dass er sich bemühte, Cybercrime abseits aller Darknet-Sensationsmeldungen sachlich abzuhandeln. Das besorgen "kundige" Journalisten schon selbst, komplett mit absurden Verdrehungen wie der Kriminalisierung von PGP, das angeblich von den Terroristen des 11. September 2001 benutzt wurde. Natürlich sind auch die üblichen Hardliner mit von der Partie, die eine stärkere Überwachung und Kontrolle des sogenannten Darknets in ihr "Sicherheitskonzept" aufnehmen. Gleichzeitig werden all diejenigen als Sozialromantiker verteufelt, die das Gespräch mit grundgestörten jungen Männern suchen. So bleibt eine ungenießbare Politsuppe übrig.

*** Nun hat auch unser aller Kanzlerin auf ihrer Sommerpressekonferenz Aktionismus gezeigt und passend zum Anti-Terror-Gesetz einen 9-Punkte-Plan vorgestellt. Es fängt an mit der Forderung nach einem "Frühwarnsystem für Radikalisierung", was offenbar eine Art Schleppnetzfahndung im Darknet sein soll. Der übliche Reflex mit der Forderung nach mehr Personal wurde ergänzt um den Zusatz "und bessere Technik, wo erforderlich". Wer will, kann hierin die Forderung nach Taser-Waffen verstecken, wie es in Bayern angedacht ist, oder aber nach besserer Funkversorgung statt besser trainierter Funkdisziplin. 2300 Beamte beim Einsatz gegen einen jungen Rassisten erschöpften die Kommunikationskanäle. Punkt drei ist der schnellere Aufbau der Zentralen Stelle für Informationstechnik im Sicherheitsbereich, jener Behörde, die alles entschlüsseln soll, was vom "Frühwarnsystem" erfasst wurde. Mit der "Vernetzung von Daten in Europa" sollen schließlich wie beim Anti-Terror-Gesetz die lästigen Begrenzungen des Daten- und Personenschutzes beseitigt werden.

Es ist eine schleichende Veränderung und wüsste man es nicht besser, wird so der Rechtsstaat abgekocht wie der berühmte Frosch im Wasserglas. Wobei Frösche ja das Wasser verlassen, während Merkel-Zuhörer staunend raunen: Keep calm, und macht msl weiter. Wir schauen zu beim Umbau der Türkei in eine Präsidialdiktaktur und halten den deutschen Weg für moderat. Schließlich gibt es hier (noch) wenig Tote und keinen Friedhof der Verräter.

*** Auch sonst hat es in Berlin mächtig gecybert. Bei der Bundeswehr, die ja mit der Polizei zusammenarbeiten soll, ist CIR draus geworden. CIR steht für die neue Bundeswehreinheit Cyber- und Informationsraum, eine Truppe mit der Sollstärke von 13.500 Cyber-Dienstposten. Man sieht sie da in den offiziellen Bundeswehr-Fotos schwer mit dem Papier kämpfen, denn es geht um die Bestimmung der Karrierepfade und da rauchen die Dienstköpfe. Wie heißt eigentlich der oberste Cyberkämpfer im Cyberraum? Ginge es nach dem Hyperraumschiff Enterprise, müsste es eigentlich ein Flottenadmiral sein. Da die Angriffe, diese Advanced Persistent Threads so furchtbar kleine Bytehäufchen sind, wäre vielleicht Flotillinchenadmiral der bessere Titel. Doch das wird natürlich gelöst: "Im Steuerungsboard wird nichts dem Zufall überlassen. Vorträge und Inhalte sind genau getaktet und aufeinander abgestimmt," heißt es in bestem Bundeswehrjargon. Oder ist das Consultant-Sprech?

*** Nun ist die gute Zuhörerin Hillary Clinton die demokratische Präsidentschaftskandidatin und tritt gegen Donald Trump an. Während sich das FBI dranmacht, die sie schädigenden Hillaryleaks zu untersuchen, spielt sich auf Twitter ein kleines Drama ab. Auf der einen Seite Wikileaks-Chef Julian Assange, der sich missverstanden fühlt, auf der anderen Edward Snowden, der Wikileaks sanft kritisiert. Die Retourkutsche Assanges kam prompt mit dem Vorwurf des Opportunismus. Solange niemand weiß, was alles in den Snowden-Dokumenten zu finden ist, lassen sich die Vorwürfe achselzuckend übergehen, genau wie die Spekulationen darüber, warum/ob Wikileaks Material zurückhält, um Trump zu schützen.

*** Was bleibt, ist allenfalls die Verwunderung, wie Jacob Appelbaum von Wikileaks nach der Veröffentlichung des Untersuchungsberichtes des Tor-Projekts geschnitten wird. Der Mann, der auf Konferenzen als direkter Vertreter Assanges agierte, wird umstandslos entfernt, ähem, entfolgt. Apropos Twitter und Wahlkampf: ausgerechnet der Social-Media-Guru Clay Shirky zeigt, wie das zu machen ist.

Was wird.

Mitten ins ehemalige Sommerloch fällt der Independance Day, die Aufhebung des Routerzwangs und so freuen wir uns auf spannende Administrationserlebnisse auf dem Weg zur großen Party von heise online. Zum ersten August kann man sich freilich auch daran erinnern, wie vor 30 Jahren der erste Hackerparagraph als Paragraph 202 wirksam wurde. Er stellte die unbefugte Datennutzung unter Strafe, nicht aber das Eindringen in informationstechnische Systeme: Die guten Hacker sollten weiterhin ihre Fähigkeiten schärfen, die guten Admins an der Datenverteidigung arbeiten können. Erst 2007 wurde auch das reine Überwinden einer Login-Prozedur als Straftat gwertet, zusammen mit dem "Auslesen der Verzeichnisstruktur" verdoppelten sich die Straftatsbestände der Hacker.

Als die olympischen Spiele begannen, eine eigene Computernutzung für die Athleten anzubieten, wurde auf der Rückseite des Athletenpasses der Login-Name und das Passwort aufgedruckt. Verhedderte sich der Pass, konnte das jeder lesen und die offizielle Mailbox öffnen – der "Hacker" betrat die Sportarena beziehungsweise die Skipiste, denn das geschah in Lillehammer. Was in Rio ab Donnerstag passiert, wenn die Fußballer loslegen, soll noch stärker kontrolliert werden. Abgesehen von hübsch unsinnigen Regelungen für Twitter fällt auf, wie kritische Journalisten geschnitten werden, die keine Scheu haben, das Doping-System Doping-System zu nennen und den korrupten IOC von innen bestens kennen. Hach ja, der Sport ist sowas von unpolitisch, genau wie der von Nationalsozialisten eingeführte Fackellauf. Seltsam nur, dass die Webseite und Verkaufspräsenz von Jens Weinreich in Deutschland beim Filtersystem von Schulbehörden ausgeflaggt ist und als "politisch extrem / Hass / Diskriminierung" gewertet wird. Der Olympische Geist ist kleingeistig und stinkt wie ein übergetretener Dorf-Bach.

Winterspiele in Salt Lake City

(anw)