Erpressungs-Trojaner Sage nutzt Bleeding-Edge-Krypto-Funktionen

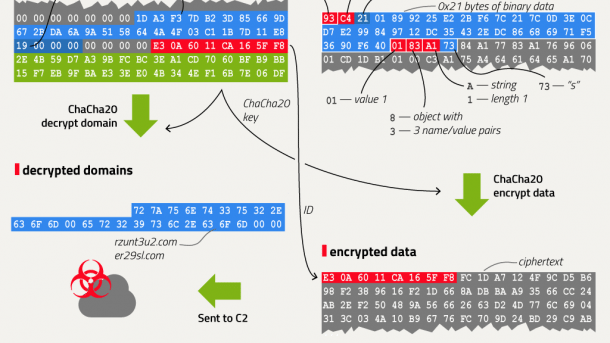

Eine neue Ransomware-Familie orientiert sich bei der Verschlüsselung mit Curve25519 und ChaCha20 am oberen Ende des derzeit zur Verfügung stehenden Repertoires von Krypto-Funktionen.

Das Schweizer GovCERT berichtet über eine neue Erpressungs-Trojaner-Familie, die bereits Krypto-Funktionen nutzt, deren Einsatz bislang wenigen, speziell auf Sicherheit optimierten Anwendungen vorbehalten war.

Herkömmliche Erpressungs-Trojaner nutzen häufig das asymmetrische RSA, um die Schlüssel für die symmetrische Dateiverschlüsselung mit AES zu sichern. Laut dem GovCERT-Blog-Beitrag setzt Sage 2.0 stattdessen auf Diffie Hellman auf elliptischen Kurven – und zwar nicht irgendeine Kurve, sondern die von Dan J. Bernstein vorgeschlagene Curve25519, deren Einsatz seit Jahren auf dem Wunschzettel aller Krypto-Experten steht. Ihr Einsatz etwa für TLS-Verschlüsselung im Internet kommt jedoch nur schleppend voran.

Und statt der Blockchiffre AES nutzt Sage die Stromverschlüsselung ChaCha20, die ebenfalls von Bernstein entwickelt wurde. Sie soll die Nachfolge des kaputten RC4 antreten; ihre Nutzung für TLS wurde erst kürzlich in RFC 7905 standardisiert. Ein kleines Einmaleins der heutzutage üblichen Krypto-Verfahren liefert übrigens der heise-Security-Artikel Kryptographie in der IT - Empfehlungen zu Verschlüsselung und Verfahren.

Daten entschlüsseln

Ob die Nutzung dieser Verfahren Sage 2.0 wirklich knacksicher macht, ist keineswegs garantiert. In aller Regel sind es nämlich nicht schwache Krypto-Verfahren sondern Implementierungsfehler, die es Experten ermöglichen, die von Erpressungs-Trojanern verschlüsselten Daten auch ohne Bezahlung von Lösegeld zurückzugewinnen. Den besten Überblick, ob man als Betroffener aktuell Chancen hat, an der Verschlüsselung vorbei an seine Daten zu kommen gibt der kostenlose Dienst ID Ransomware. (ju)