Boot-Exploit für Nintendo Switch soll unpatchbar sein

Hacker dringen weiter in die Spielkonsole Switch vor und haben eine Sicherheitslücke von offenbar großer Tragweite gefunden. Ein Software-Patch soll wirkungslos sein.

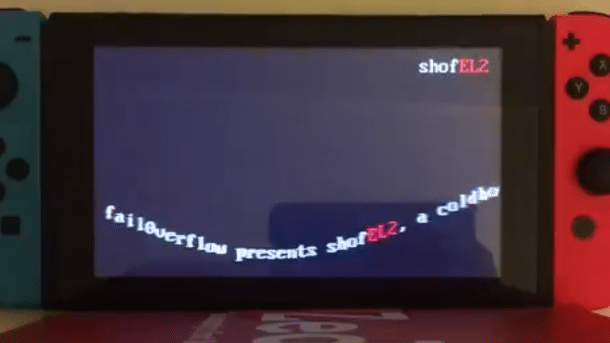

(Bild: Screenshot)

Das Hacker-Team fail0verflow ist eigenen Angaben zufolge auf eine brisante Sicherheitslücke in Nintendos Spielkonsole Switch gestoßen. Davon sollen alle derzeit existierenden Switch-Modelle betroffen sein. Die Hacker behaupten, dass Nintendo die Lücke nicht patchen könne. Erst eine Hardware-Revision könne Abhilfe verschaffen.

Hardware-Hack

Bei der Schwachstelle handelt es sich um einen Boot-ROM-Bug. Dabei setzt fail0verflow am entsprechenden Chip der verbauten Tegra-Hardware von Nvidia an. Im Boot-ROM befindet sich beispielsweise der Programmcode zum Initialisieren und Starten der Konsole. Der Angriff findet offenbar direkt auf die Hardware statt, sodass ein Software-Patch nicht hilft.

Wie ein Übergriff abläuft, führen die Hacker nicht aus. Sie demonstrieren lediglich ein kurzes Video, in dem sie nach dem Einschalten der Switch Text über den Bildschirm wandern lassen. Erst nach dieser Demonstration erscheint das Menü der Konsole. Ob der Exploit mit allen Firmware-Versionen funktioniert, ist derzeit unbekannt. Da die Lücke unpatchbar sein soll, liegt das jedoch nahe.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Inhalt geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Ethische Hacker?

Es ist zudem unklar, ob die Hacker den Exploit jemals veröffentlichen und was man nach dem Hack konkret mit der Konsole anstellen kann. In der Vergangenheit hat sich die Gruppe jedenfalls deutlich von Raubkopien distanziert. Eins ist aber klar: fail0verflow sind Profis. 2010 haben sie bereits die Playstation 3 geknackt und Anfang 2016 Sicherheitsmechanismen auf der PS4 umgangen, um auf der Konsole Linux zu installieren. Die Kernel-Exploits zum Ausführen von unsigniertem Code hielten sie jedoch zurück.

Homebrew-Anwendungen

Neben fail0verflow nehmen noch weitere Hacker die Switch in die Mangel: Etwa Plutoo, Derrek und Naehrwert haben auf dem 34C3 eigenen Code auf der Switch laufen lassen. Doch auch der dafür nötige Kernel-Exploit wurde bislang nicht veröffentlicht. Es soll aber zeitnah eine Anwendung kommen, die das Ausführen von Homebrew-Software erlaubt. Das soll aber nur auf Konsolen mit der Firmware 3.0 klappen – derzeit ist 4.1.0 aktuell.

Für Homebrew-Entwickler ist der jüngst veröffentlichte Switch-Emulator Yuzu interessant – kommerzielle Spiele laufen mit der Software derzeit nicht. Dahinter stecken die Entwickler, die auch für den Emulator Citra für Nintendos Handheld 3DS verantwortlich zeichnen.

Raubkopien voraus

Die Hacker vom Team Xecuter haben für diesen Frühling einen Modchip angekündigt. Dieser soll angeblich mit allen Firmwareversionen funktionieren. Die Hacker stehen eng mit Raubkopien in Verbindung. Über den Modchip kann man vermutlich illegal kopierte Spiele starten.

Kürzlich ist es der Gruppe BigBlueBox gelungen, ein Switch-Spiel inklusive eines Schlüssels (NCA key encryption) von einem Spielmodul zu dumpen. Ein weiterer Vorbote für Raubkopien auf Nintendos aktueller Heimkonsole.

Hacker haben es bereits seit dem Start der Konsole im März 2017 auf die Konsole abgesehen. (des)