Der Erpressungstrojaner-Schutz von Windows 10 hat eine riesige Lücke: Office-Apps

Unter Windows 10 können Anwender bestimmte Ordner so schützen, dass nur bestimmte Apps Zugriff haben. Leider lässt sich dieser Schutz umgehen, indem man die Zugriffe über Office-Programme ausführt. Die dürfen nämlich immer schreiben.

Windows Defender schützt auf Anfrage des Nutzers beliebige Ordner vor unberechtigten Zugriffen. Leider nur nicht vor Zugriffen, die von Office-Apps kommen.

(Bild: Fabian A. Scherschel / heise online)

- Fabian A. Scherschel

Erpressungstrojaner sind eins der größten Risiken für Windows-Anwender. Da wäre es doch schön, wenn man sich vor den Schädlingen schützen könnte, indem man nur bestimmten Programmen erlaubt, auf die Daten in wichtigen Verzeichnissen schreibend zuzugreifen. Das dachte sich wohl auch Microsoft und baute im Juni 2017 genau diese Art von Zugriffsschutz für Ordner unter dem Namen Controlled Folder Access (CFA) in Windows 10 ein. Leider beging die Firma dabei wohl einen fatalen Fehler: Im Auslieferungszustand dürfen Microsofts Office-Programme automatisch auf alle CFA-Ordner zugreifen.

Sind Microsofts Office-Programme vertrauenswürdig?

Auf den ersten Blick macht diese Konfiguration durchaus Sinn: Die Office-Programme werden schließlich von Microsoft ausgeliefert und über die hauseigenen Update-Funktionen auf dem neuesten Stand gehalten. Bessere Voraussetzungen für sichere Software gibt es auf der Windows-Plattform kaum. Leider scheint Microsoft ein bedeutender Denkfehler unterlaufen zu sein: Sehr viele Erpressungstrojaner werden über Phishing-Mails als angehängte Office-Dokumente ausgeliefert – der Goldeneye-Ausbruch ist hierfür ein anschauliches Beispiel. Die Kriminellen könnten also ihre Software so modifizieren, dass ihr Schadcode das Office-Programm zum Zugriff auf die CFA-Ordner missbraucht. Microsofts neue Schutzfunktion wäre somit wirkungslos.

(Bild: heise online / Fabian A. Scherschel)

Entdeckt hat diese Schwachstelle ein Sicherheitsforscher der spanischen Sicherheitsfirma Security by Default. Ihm gelang es, ein Python-Skript, das auf einen CFA-geschützten Ordner zugreifen soll, so umzubauen, dass der Zugriff trotz aktivem CFA gelingt. Er nutzt dabei einfach Microsofts OLE-Schnittstelle, um per Word auf den Ordner zuzugreifen. Zwar blockiert CFA den Zugriff von Python.exe, ein Zugriff dieses Prozesses über OLE und Winword.exe wird aber zugelassen, da die Office-Apps automatisch in der Whitelist der erlaubten Programme stehen.

Merkwürdiges Sicherheitsverständnis bei Microsoft

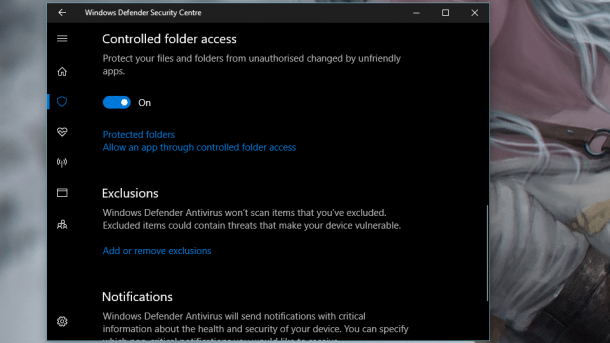

Controlled Folder Access, auf Deutsch von Microsoft etwas holperig als "kontrollierter Ordnerzugriff" übersetzt, lässt sich unter Windows 10 in den Einstellungen des Windows Defenders aktivieren. Dort sieht man dann auch eine Liste der Programme, die auf die geschützten Ordner zugreifen können. Die Office-Apps sind dort nicht aufgeführt. Es gibt lediglich einen vagen Hinweis, dass "von Microsoft als gutartig eingestufte Apps" immer Zugriff hätten. Das ist deswegen problematisch, da der Anwender nicht weiß, welche Programme Microsoft für harmlos hält.

Die eigenen Office-Programme als harmlos einzustufen, wenn eine große Zahl der Erpressungstrojaner-Infektionen gerade über Social Engineering gepaart mit Office-Programmen verteilt wird, zeugt von einem merkwürdigen Sicherheitsverständnis der zuständigen Microsoft-Entwickler. Der Schutz des laut Microsoft besonders sicheren Windows 10 S wurden Mitte 2017 schließlich ebenfalls über Office-Funktionalität ausgetrickst. Zumal, wie der Sicherheitsforscher von Security by Default eindrucksvoll demonstriert hat, ja auch andere Programme die sicheren Office-Apps per OLE für ihre Zwecke einspannen können. Microsoft hätte wenigstens klar kommunizieren können, welche Programme von Haus aus von CFA ausgenommen sind.

Microsoft: "Wir stufen das nicht als Sicherheitslücke ein"

Microsofts Antwort auf die Warnung des Forschers gibt ebenfalls zu denken: Man stufe das Problem nicht als Sicherheitslücke ein, da der Exploit Guard des Windows Defender "keine Sicherheitsbarriere" sei. CFA ist eine Funktion des Windows Defender Exploit Guard (WDEG), der wiederum ein Nachfolger des Härtungs-Tools EMET ist. Warum eine eindeutig angreifbare Schwachstelle in einer zusätzlichen Sicherheitsfunktion von Windows keine Sicherheitslücke sein soll, fragt sich sicher nicht nur der Entdecker der Schwachstelle. Immerhin will Microsoft das Problem im Rahmen "einer Verbesserung der Controlled-Folder-Access-Funktion" dann doch aus der Welt schaffen. Wie genau das geplant ist, teilte Microsoft bisher nicht mit.

tipps+tricks zum Thema:

(fab)