OMG-Botnet macht aus IoT-Geräten Proxys

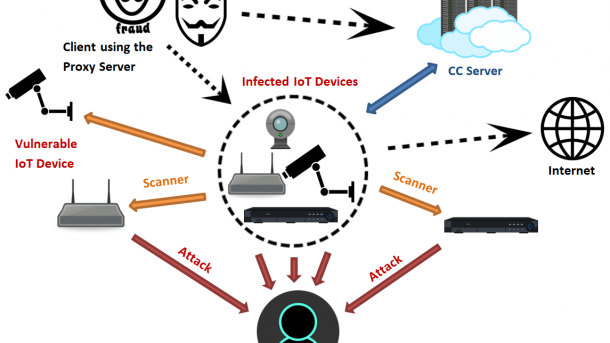

Kriminelle kapern derzeit gehäuft IoT-Geräte und missbrauchen diese als Proxy, um ihre eigentlichen Geschäfte zu verschleiern.

(Bild: Fortinet)

Die OMG-Malware hat es momentan auf IoT-Geräte abgesehen und versucht, diese zu übernehmen. Hat das geklappt, sollen die Drahtzieher die Geräte im Botnet als Proxy missbrauchen, um den Datenverkehr ihrer Machenschaften, wie beispielsweise Hack-Versuche von Netzwerken oder Datendiebstahl, zu tarnen. Davor warnen Sicherheitsforscher von Fortinet. In welchem Ausmaß OMG derzeit operiert, ist gegenwärtig nicht bekannt.

OMG soll ein Abkömmling des Mirai-Botnetzes sein, dass 2016 mit Rekord-DDoS-Attacken für Schlagzeilen sorgte. Der Source Code von Mirai tauchte im selben Jahr in einem Hacker-Forum auf.

Die Kindeskinder von Mirai

Seitdem gibt es mehrere Abkömmlinge des Botnetzes. Neben OMG ist Satori ein aktueller Vertreter. Mit darüber gekaperten Geräten schürfen Angreifer Krpytowährung. Auch Mirai fand bereits im Mining-Kontext Einsatz. In der Hochzeit hatte das Mirai-Botnetz eine Millionen Zombies unter seiner Kontrolle. Zudem vermieteten Kriminelle große Mengen an gekaperten IoT-Geräten.

Das OMG-Botnet soll versuchen, IoT-Geräte per Brute-Force-Angriff zu kapern. Oft sind derartige Geräte mit Standard-Passwörtern versehen und aus dem Internet erreichbar – eine fatale Kombination. Die Hintermänner von OMG sollen aber auch an Sicherheitslücken ansetzen, um die Kontrolle über IoT-Geräte zu übernehmen.

Das Internet (der Dinge) darf kein rechtsfreier Raum bleiben

Problematisch im IoT-Bereich ist, dass Millionen Geräte vor sich hinvegetieren und wahrscheinlich niemals ein Sicherheitsupdate zu Gesicht bekommen. Deswegen fordert heise Security schon länger, dass der Staat im IoT klare Regeln schaffen muss. Schließlich geht es nicht an, dass Hersteller den Markt mit Geräten überschwemmen, fette Gewinne einfahren und sich im Anschluss nicht um die "lästige" Sicherheit ihrer eigenen Geräte kümmern. (des)