Angriff auf iOS-Geräte über böse MDM-Profile

In Südasien sollen laut Sicherheitsforschern 13 iPhones gehackt worden sein. Die Angreifer nutzten das – eigentlich legitime – Mobile Device Management.

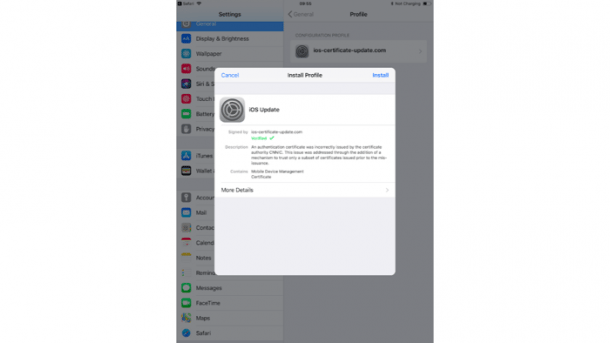

Ein gefälschtes MDM-Profil – damit es aktiv wird, muss der Nutzer ihm zustimmen.

(Bild: Cisco Talos)

Noch unbekannte Angreifer sollen in Indien insgesamt 13 Apple-Smartphones mit Hilfe sogenannter Mobile-Device-Management-Profile (MDM) übernommen haben. Ihnen gelang es dabei, den Opfern manipulierte Varianten mehrerer Chat-Apps unterzujubeln, bei denen sich Inhalte wie Bilder absaugen ließen, berichtet die Sicherheitsfirma Cisco Talos. Allerdings mussten die Angegriffenen kräftig beitragen, damit der Gerätezugriff funktionierte.

MDM-Profile dienen der Fernwartung

MDM-Profile dienen dazu, iOS-Geräte fernwarten zu können – über Mobile-Device-Management-Lösungen von Apple selbst oder externen Anbietern wie etwa Jamf. Ist ein solches Konfigurationsprofil einmal aktiv, können Administratoren diverse Funktionen auf dem Gerät steuern – von der Installation oder Deaktivierung von Apps über die Fernlöschung des Geräts bis hin zu dessen Sperrung. Auch lässt sich Datenverkehr über eigene Server umleiten.

Im Fall der südasiatischen Angreifer ist bislang unklar, wie die MDM-Profile auf die Geräte kamen – Cisco Talos vermutet einen Social-Engineering-Ansatz. MDM-Profile lassen sich per E-Mail oder per Web verschicken, Nutzer müssen deren Ausführung und Installation aber explizit zustimmen. Die Profile hatten teilweise gültige Zertifikate. Apple hat die digitalen Siegel – es sollen mindestens drei gewesen sein – aber mittlerweile zurückgezogen.

Chat-Verkehre belauschen, Fotos absaugen

In der Praxis ging es den Hackern offenbar darum, Chat-Verkehre zu belauschen – in den Apps Telegram sowie WhatsApp. Um dies zu erreichen, wurden gefälschte Varianten dieser Apps auf die ferngesteuerten Geräte gespielt – von den Angreifern direkt und nicht über den App Store. Nutzer mussten auch hier konkret zustimmen, falls die entsprechende App bereits auf dem Gerät war. Die manipulierten Apps, die dynamisch Bibliotheken nachladen, konnten unter anderem Echtzeit-Ortsangaben, Kontakte, Fotos und private Nachrichten absaugen.

Neben WhatsApp und Telegram entdeckten die Cisco-Talos-Sicherheitsforscher noch drei weitere manipulierte Programme. Weiterhin installierten die Angreifer eine eigene Certificate Authority (CA) – über diese lassen sich unter anderem verschlüsselte Datenverkehre abgreifen. Zudem konnten so ungültigen Zertifikate der Anschein der Gültigkeit gegeben werden. Wer hinter den Angriffen steckt, ist unklar. Es könnte sich um Ganoven genauso handeln wie staatliche Akteure. Cisco Talos hat die gewonnenen Erkenntnisse an Apple weitergereicht. (bsc)