SMS-Autofill in iOS 12 und macOS Mojave: Bequemlichkeit bleibt unsicher

Ein deutscher Security-Experte warnt schon seit den Betaversionen der neuen Betriebssysteme vor dem Apple-Feature. Inzwischen liegt eine erweiterte Analyse vor.

(Bild: Screenshot via 9to5Mac)

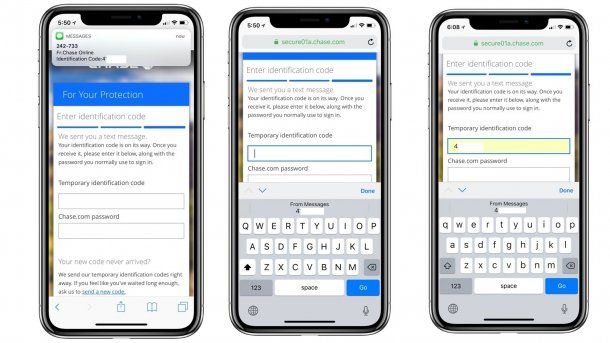

Apple hat mit iOS 12 und macOS Mojave eine neue Komfortfunktion eingeführt, die den Umgang mit Sicherheitscodes per SMS erleichtern soll. Das sogenannte SMS-Autofill erlaubt es, mTANs und andere per Textnachricht verschickte Codes automatisch im Browser Safari einzufügen.

Der Sicherheitsforscher Andreas Gutmann vom University College London (UCL) hatte allerdings bereits im Sommer während der Betaphase von iOS 12 vor potenziellen Missbrauchsmöglichkeiten des Features gewarnt – und tut dies nun erneut, wie er gegenüber Mac & i sagte.

Manipulationspotenzial weiterhin vorhanden

Die Funktion ist quasi zu komfortabel: Der neue Automatismus führt laut Gutmann potenziell dazu, dass Nutzer den "menschlichen Validierungsprozess" nicht mehr vornehmen. So sei etwa denkbar, dass Transaktionen im Online-Banking in Safari abgefangen und verändert würden, die dann per SMS bestätigt werden, ohne dass der User genau hinsieht.

Mittlerweile hat sich Gutmann die Funktion im Live-Betrieb unter den nun für die Öffentlichkeit verfügbaren Betriebssystemen iOS 12 und macOS 10.14 alias Mojave (letzteres über die Continuity-Funktion, mit der SMS vom iPhone weitergereicht werden) angesehen und kommt zu dem Schluss, dass die Problematik immer noch besteht. Das habe eine weitergehende Analyse gezeigt. Der Security-Experte zeigt dabei vier verschiedene Szenarien auf: Online-Banking mit mTAN, Kartenzahlungen mit Verifikation mittels 3D-Secure über SMS, Zweifaktorauthentifizierung per Textnachricht sowie die Verknüpfung von Apps mit der Telefonnummer des Nutzers.

Zwar habe Apple nach Veröffentlichung der Probleme Verbesserungen bei SMS-Autofill vorgenommen und untersuche beispielsweise, ob ein Geldbetrag in der Textnachricht vorkommt – dieser wird dem Nutzer dann angezeigt, damit dieser Manipulationsversuche erkennen kann. Allerdings lasse sich Herkunft und Zweck einer SMS nach wie vor nicht zweifelsfrei erkennen, was Manipulationsversuche weiterhin möglich macht.

Angriffe über den Browser und in unsicheren WLANs

In einem der von Gutmann beschriebenen Szenarien werden Manipulationen im Browser vorgenommen, die dazu führen, dass eine Überweisung an eine unerwünschte IBAN gelangt. Zwar enthält die mTAN-SMS die (manipulierte) Kontonummer, sie wird vom Nutzer aber nicht wahrgenommen, sondern landet direkt via SMS-Autofill in der (vom Angreifer erneut manipulierten) Online-Banking-Seite, was der Nutzer dann mit einem Klick bestätigt. Hierzu muss man sich natürlich zunächst auf eine manipulierte (bzw. manipulierbare) Bankseite begeben.

Ein weiteres Problem zeigt Gutmann im Zusammenhang mit der 3D-Secure-Authentifizierung bei Visa-Zahlungen auf – hier verwendet er ein manipuliertes Stück JavaScript, das den Bezahlvorgang umleitet und Angreifer einen eigenen Einkauf vornehmen lässt. Auch hier wird der SMS-Code durch den Nutzer genehmigt, da die Summe der erwarteten entspricht. In zwei weiteren Beispielen zeigt Gutmann, wie sich PayPal-Accounts und Telefonnummern potenziell übernehmen ließen – wobei auch dort manipulierter Code eingeschmuggelt werden beziehungsweise der Nutzer in einem manipulierten WLAN angemeldet sein muss.

Alles in allem empfiehlt Gutmann, SMS-Autofill aktuell nicht zu verwenden; Apple muss Nutzern mehr Informationen bereitstellen, damit sie bessere Entscheidungen treffen können. Allerdings lässt sich die Funktion aktuell schlicht nicht abschalten. Daher sollte man Verifizierungs-SMS stets händisch in der Nachrichten-App überprüfen, anstatt das automatische Ausfüllen zu nutzen – auch wenn das bequemer wäre. Gutmann hat Apple über die Probleme informiert, bislang aber keine Rückmeldung erhalten. (bsc)