Werbe-Malware für macOS

Ein unter "SearchAwesome" und "SearchPageInjector" bekannter Datenschädling macht jetzt auf Macs die Runde. Er manipuliert Reklame und kann CPU-Zeit klauen.

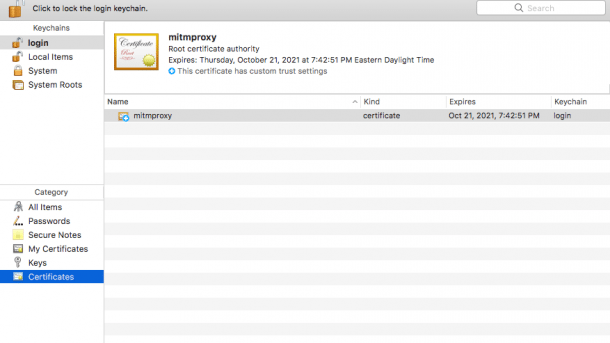

Die Malware nutzt ein eigenes Zertifikat.

Verschiedene Mac-Sicherheitsunternehmen warnen vor einer Malware, die schon seit mehreren Monaten kursieren soll. Sie setzt auf ein Man-in-the-Middle-Verfahren und injiziert externe Reklame in Browser-Sitzungen, kann zudem auch zum Cryptojacking verwendet werden – also der Maschine Rechenzeit klauen, um unerwünscht und vom Nutzer unerkannt Kryptowährungen zu minen.

Zwei Namen, eine Malware

Der Schädling hört je nach Security-Firma auf den Namen SearchPageInjector (Intego) oder SearchAwesome (Malwarebytes). Die Infektion ist glücklicherweise mit einigem Aufwand verbunden – Nutzer müssen selbst aktiv werden und unter anderem abnicken, dass ein Zertifikat installiert und Veränderungen an den Netzwerkeinstellungen vorgenommen werden dürfen. Dabei muss zudem jeweils ein Administratorenpasswort eingegeben werden.

Verbreitet wird der Schädling offenbar über geklaute Software – dabei wird der Installer zunächst aus dem Internet nachgeladen und der Nutzer aufgefordert, ihn zu starten. Der Schädling verhält sich wie Adware – also Software, die unerwünscht Reklame anzeigt. Neben einer Applikation namens "spi.app" werden auch zwei LaunchAgents im System verankert, die für einen Dauerstart sorgen. Das Zertifikat, dass der Schädling ebenfalls installiert, dient dazu, auch verschlüsselten Datenverkehr zu belauschen beziehungsweise Reklame in diesen einzusetzen. Wirklich gut verstecken tut sich dieses nicht: Es nennt sich "mitmproxy", was glasklar für "Man-in-the-Middle-Proxy" steht.

Wie man den Schädling erkennt

Laut Intego injiziert SearchPageInjector / SearchAwesome JavaScript-Code in besuchte Websites. Dies ist entweder für die Ersteller nützliche Werbung, mit der diese Geld verdienen oder besagtes Cryptojacking im Browser. Ob letzteres tatsächlich "in the wild" vorkommt, ist aber nicht gesagt. Gegen die Malware kann man sich schützen, indem man sich von Quellen problematischer Software fernhält – und vor allem keinen merkwürdigen Apps erlaubt, sich dank Passworteingabe im System zu verankern. Zu erkennen ist die Malware an folgenden installierten Programmteilen oder Verzeichnissen:

/Applications/spi.app

~/Library/LaunchAgents/spid-uninstall.plist

~/Library/LaunchAgents/spid.plist

~/Library/SPI/

Weiterhin ist die Installation des Man-in-the-Middle-Zertifikats durch Vorhandensein dieses Ordners festzustellen:

~/.mitmproxy/