Ungepatchter Gatekeeper-Bug in macOS wird von Adware ausgenutzt

OSX/Linker nutzt einen Bypass für Apples Sicherheitsroutine und spielt Werbemüll auf den Mac.

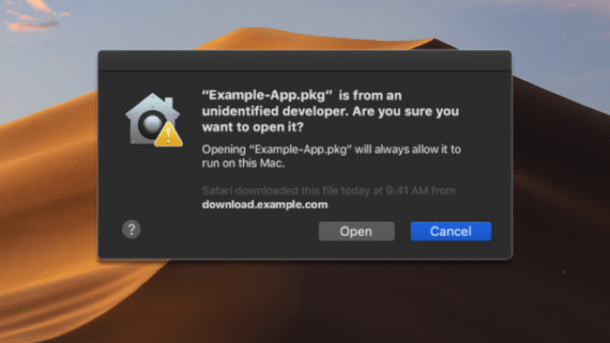

Warndialog in macOS.

Eine von Apple bislang nicht behobene Lücke in aktuellen macOS-Versionen wird derzeit für Adware-Angriffe verwendet. Das berichtet das Sicherheitsunternehmen Intego. Der Schädling wird von der Firma als "OSX/Linker" bezeichnet und kommt als Fälschung des Adobe-Flash-Player-Installers auf den Rechner. Der IT-Security-Experte Filippo Cavallarin vom italienischen Sicherheitsunternehmen Segment hatte zuvor Ende Mai demonstriert, dass sich Apples Malware-Abwehrtechnik Gatekeeper vergleichsweise leicht umgehen lässt – bis hin zur jüngsten Mojave-Version macOS 10.14.5.

Die Hintermänner von OSX/Linker haben sich von Cavallarin nun offenbar inspirieren lassen. Der hatte den Bug bereits am 22. Februar an Apple gemeldet, dort schien man ihn allerdings nicht als schwerwiegend einzustufen. Die E-Mail-Kommunikaton zwischen Cupertino und dem Sicherheitsforscher aus Italien brach ab. Der hielt sich an übliche Disclosure-Regeln und veröffentlichte Infos zu dem Gatekeeper-Problem dann 90 Tage später in seinem Blog.

Disk-Image statt ZIP-Datei

Laut Intego kommt OSX/Linker in Form einer Disk-Image-Datei auf den Rechner; diese wird von mehreren undurchsichtigen Seiten verteilt bzw. Usern "aufgedrängt". Die Adware nutzt einen Bug in Gatekeeper aus, der dafür sorgt, dass Dateien unter Umständen nicht Apples Gatekeeper-Prozess durchlaufen sollen, der eigentlich unsignierte Programme stoppen soll – beziehungsweise solche, die bereits als Malware bekannt sind und in der sogenannte XProtect-Liste auftauchen.

Bei Cavallarins Demo-Exploit muss ein Opfer dazu gebracht werden, eine ZIP-Datei herunterzuladen und zu öffnen. Diese enthält wiederum einen symbolischen Link (Symlink) auf ein externes NFS-Verzeichnis, das der Angreifer kontrolliert. Wird dieses im Finder ausgewählt, erscheint die eigentliche Malware-App, die Cavallarin mit passendem Icon als PDF-Verzeichnis tarnte – es reicht, dieses einfach anzuklicken, um eine externe Shell zu öffnen. Im Fall von OSX/Linker steckt der Link wiederum in der .dmg-Datei.

Nachladen aus der IBM-Cloud

Die von Intego untersuchten Muster des Schädlings können diesen aktuell nicht mehr nachladen – das entsprechende Verzeichnis in der IBM-Cloud scheint gesperrt zu sein. Angeblich gibt es eine Beziehung zum Schädling "OSX/Surfbuyer", die ebenfalls als Fake-Flash-Installer verteilt wird. Adware versucht, sich zwischen User und Browser einzuschmuggeln und ihm dann Suchergebnisse unterzujubeln, für die dann Werbegelder kassiert werden. Was OSX/Linker hier genau tut, blieb zunächst unklar. Theoretisch kann durch den Trick mit der Gatekeeper-Lücke völlig beliebiger Code nachgeladen werden, also auch Tastaturschnüffler oder Screenshot-Tools.

Der Nutzer muss die Installation allerdings händisch anstoßen und möglicherweise eine Admin-Passwort eingeben, damit sich OSX/Linker im System festsetzen kann. Wer den Flash-Player tatsächlich benötigt, sollte ihn stets von der Adobe-Website beziehen. Moderne Browser wie Chrome haben ihn jedoch eingebaut, zudem wird er von nur noch wenigen Websites tatsächlich verwendet. (bsc)