Trojaner-Alarm: BSI warnt vor zunehmenden Emotet-Angriffen

"Seit rund einer Woche wird Emotet wieder massenhaft versandt" und tausende sind akut betroffen. Neuerdings sind auch Privatanwender im Visier.

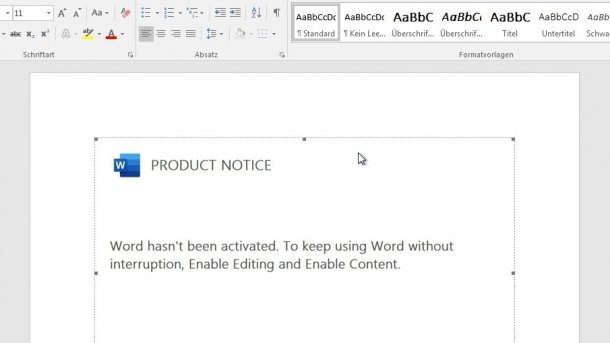

Diese Meldung erscheint derzeit beim Öffnen eines Emotet-Dateianhangs.

(Bild: CERT-Bund via Twitter)

"Erhebliche Schäden in der deutschen Wirtschaft, aber auch bei Behörden und Organisationen" bilanziert das BSI allein für die Emotet-Angriffe der jüngsten Tage. Mehrere tausend E-Mail-Konten von Unternehmen und Bürgern, die durch eine Infektion mit Emotet kompromittiert wurden, habe es bei den zuständigen Providern gemeldet. Neu ist, dass Emotet derzeit auch Schadsoftware zum Online-Banking-Betrug nachlädt.

In den vergangenen Monaten war es etwas ruhiger um Emotet geworden; doch jetzt ist die Sommerpause offenbar vorbei und die Betrüger arbeiten wieder mit Hochdruck. Das läuft dann nach dem bekannten Schema ab: Die Opfer erhalten eine E-Mail, die sich als Antwort auf eine früher tatsächlich verschickte Mail ausgibt. So kommt die Mail scheinbar von einem bekannten Absender, mit dem man tatsächlich in Kontakt steht. Die dafür benötigten Daten stammen aus früheren Emotet-Infektionen. Beim Öffnen der angehängten Datei erscheint eine Meldung, die zum Aktivieren des Inhalts ("Enable Content") auffordert, was dann die Infektion auslöst. Einmal im Netz breitet sich Emotet über verschiedene Mechanismen weiter aus.

Die Folgen von Emotet

Die Kriminellen hinter Emotet verdienen ihr Geld damit, dass sie infizierte Systeme an andere Cyber-Gangs weiterverkaufen, deren Schad-Software dann nachgeladen wird. Für Deutschland hatte bisher die Trickbot-Bande anscheinend einen Exklusiv-Deal. So kam im Gefolge einer Emotet-Infektion zumeist der Trickbot-Schädling und dann der Verschlüsselungs-Trojaner Ryuk auf die Firmenrechner. Die legt dann auf Kommando ganze Firmen lahm und präsentiert Lösegeldforderungen nicht selten im sechsstelligen Bereich.

Seit etwa einer Woche wird auch in Deutschland vermehrt ein Schad-Programm zum Online-Banking-Betrug nachgeladen. Das setzt offenbar einen Trick ein, der bereits früher von Zeus erfolgreich genutzt wurde: Beim Aufruf der Online-Banking-Seiten blendet der Trojaner einen Dialog ein, dass man Handy-Nummer und -Typ angeben müsse, um eine zusätzliche Sicherheits-App zu installieren (An die Leser: hat davon jemand Screenshots?). Kurze Zeit später wird ein Link zu dessen Installation an das Handy geschickt. Nach der Installation leitet diese mTANs an die Betrüger weiter.

Jetzt vorbeugen

Das BSI rät dringend, Schutzmaßnahmenvor einem Befall mit Emotet zu ergreifen und präsentiert diese auf einer eigenen Seite. Auch Heise hatte kürzlich einen Emotet-Vorfall, den wir ausführlich dokumentiert haben. Im Webinar "Emotet bei Heise -- Lernen aus unseren Fehlern" erläutern wir darüber hinaus ausführlich, welche Versäumnisse die Infektion und vor allem die nachfolgenden Ausbreitung begünstigt haben und wie man sich besser davor schützen kann. Das Webinar richtet sich an IT- und Sicherheitsverantwortliche in Unternehmen und kostet 149 Euro. (ju)