Infektionsgefahr im Netz – Corona-Malware, Teil 2: Upcycling alter Hüte

Virtuelle Ansteckungsgefahren gab es auch schon vor der Pandemie. Trotzdem wollen auch "konservative" Malware-Maschen von der Angst vor COVID-19 profitieren.

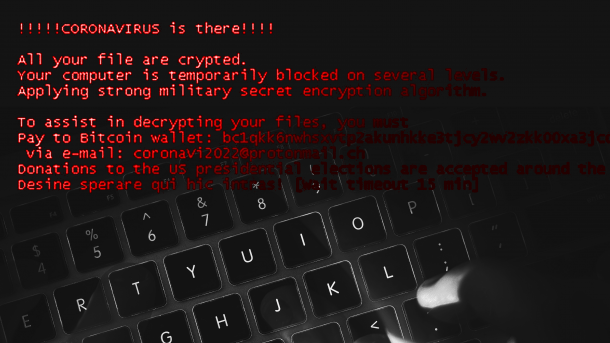

(Bild: Shutterstock / id-ransomware.blogspot.com)

Seit Beginn der Corona-Pandemie versuchen Cybergangster, auf verschiedenste Weise von der aktuellen Situation zu profitieren. Nicht immer gehen sie dabei sonderlich kreativ oder raffiniert vor. Stattdessen scheinen viele von ihnen der Meinung zu sein, dass schon bestimme Buzzwords etwa in Ransomware-Erpresserbotschaften ausreichen, um die Angst ihrer Opfer zu verstärken – und damit etwa die Bereitschaft zur Lösegeldzahlung zu erhöhen.

Wir haben uns einige dieser alten, mit Corona-Anspielungen aufgemöbelten Hüte etwas näher angeschaut.

Corona kann jetzt auch Dateien verschlüsseln

Eine neue Ransomware-Familie mit dem wenig einfallsreichen Namen CoronaVirus bedient sich diverser Anspielungen auf das Virus. So benennt sie etwa Laufwerke im Anschluss an die Verschlüsselung in "CoronaVirus" um, stellt den Namen von verschlüsselten Dateien das Präfix "coronavi2022@protonmail.ch" voran und verkündet in der Erpresserbotschaft (CoronaVirus.txt): "CORONAVIRUS is there". Der Verschlüsselungsalgorithmus scheint zu funktionieren, sodass Opfer ohne Backup nicht wieder an ihre Daten kommen.

Ob sich die Macher durch den "Schock-Effekt" höhere Geldeingänge erwarten oder einfach einen sehr seltsamen Humor haben, ist unklar. Ihre Ransomware, die laut einer Analyse des Teams von id-ransomware-blogspot.com auf Code von 2016 basiert, bringt sonst keine nennenswerten Innovationen mit. Die Verbreitung erfolgte bis vor kurzem ironischerweise über eine Kopie der Website zum Datenrettungs-Tool "Wise Data Recovery", der statt ".com" die Top-Level-Domain ".best" anhing. Da diese derzeit nicht mehr erreichbar ist, dürfte sich der Verbreitungsweg geändert haben.

Betroffene finden in der Analyse weitere Details zum Schädling, der übrigens auch schon vom Ransomware-Erkennungsdienst ID Ransomware erfasst wurde.

Versteckspiel mit Corona-Strings

(Bild: Bleeping Computer )

Das berüchtigte (Windows-)Malware-Gespann aus Emotet, Trickbot und der Ransomware Ryuk nutzt nach Beobachtungen von Sicherheitssoftware-Hersteller Malware Hunter und der IT-News-Website Bleeping Computer Corona-Neuigkeiten, um den gegenteiligen Effekt zu erzielen: Sie wollen nicht alarmieren, sondern mittels Textstrings aus Nachrichtenartikeln von sich ablenken. Die Malware-Entwickler platzieren die Strings in der File Description der EXE-Dateien – wohl mit dem Ziel, Machine-Learning-basierte Malware-Erkennungsmechanismen zu "verwirren", die statische Dateiinformationen auswerten.

Auch dies ist im Grunde aber ein alter Hut: Das Team von Sicherheitssoftware-Hersteller Malware Hunter wies bereits im Februar auf eine entsprechende Anpassung der Textstrings hin. Bislang hatten die Schadcode-Entwickler offenbar Textstrings aus Meldungen zum Impeachment-Verfahren gegen Trump verwendet; nun ist der Schädling newstechnisch wieder up-to-date.

dsfsfd