Intel plant Malware-Schutz Memory Tagging

Künftige Prozessoren bringen Funktionen zur Kennzeichnung von RAM-Adressbereichen, um Angriffe etwa durch Return Oriented Programming (ROP) zu erschweren.

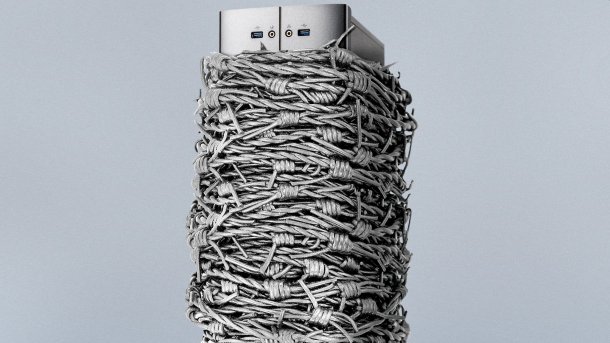

(Bild: c't-magazin/Andreas Wodrich)

Malware-Angrifsstechniken wie Return Oriented Programming (ROP) und Jump Oriented Programming (JOP) missbrauchen etwa Code-Fragmente anderer Programme, die bereits im Arbeitsspeicher (RAM) vorhanden sind. Um solche Angriffe zu erschweren, kommen Techniken wie Pointer Authentication Code (PAC, ARM64 ab ARMv8.3), Control-Flow Enforcement Technology (CET, Intel x86-64 ab Tiger Lake) und künftig auch Memory Tagging zum Einsatz.

ARM hat Memory Tagging Extensions (MTE) schon 2018 für die ISA-Variante ARMv8.5 spezifiziert, aber dazu kompatible Proessorkerne sind noch nicht auf dem Markt. Nun hat Intel-Fellow Martin Dixon auf dem Intel Architecture Day 2020 Memory Tagging auch für zukünftige Intel-Prozessoren angekündigt.

Videos by heise

Dixon nannte allerdings weder eine konkrete CPU-Generation, noch ein Lieferjahr. Zum Vergleich: CET kommt mit den "Tiger Lake"-Prozessoren wohl ab Herbst 2020 in den Handel, wurde aber bereits vor vier Jahren angekündigt. Demnach wäre mit Memory Tagging bei Intel ab etwa 2024 zu rechnen.

Microsoft plant, CET in einer künftigen Windows-10-Version zu nutzen. Die Sicherheitsexperten Tony Chen und David Chisnall von Microsoft haben aber 2019 auch einen Bericht über Pointer Tagging for Memory Safety veröffentlicht. Der Linux-Kernel hat bereits einen Patch zur Nutzung von ARM MTE. Auch Google Research schreibt über Memory Tagging und Android soll es ebenfalls nutzen können.

(ciw)