Kaspersky enttarnt UEFI-BIOS-"Bootkit" auf zwei Computern

Die Malware "MosaicRegressor" nistete sich im Flash-Chip für den BIOS-Code ein und lässt sich nur schwer löschen, gehört aber zu einem seltenen Angriffstyp.

UEFI-BIOS-Malware MosaicRegressor

(Bild: Kaspersky)

Die russische Firma Kaspersky hat nach eigenen Angaben zwei PCs entdeckt, deren manipuliertes UEFI-BIOS die Malware "MosaicRegressor" enthielt. Damit wurde nun zum zweiten Mal ein Cyberangriff via PC-BIOS praktisch nachgewiesen – "in the wild", wie es im Fachjargon heißt.

Kaspersky kann die MosaicRegressor-Angriffe nicht eindeutig einer bestimmten Organisation oder einem Hacker-Team zuordnen. Die Angriffe erfolgten laut Kaspersky aber auf Geräte im Besitz von Diplomaten und einer Nichtregierungsorganisation (NGOs) aus Europa, Afrika und Asien, die allesamt Beziehungen zu Nordkorea hatten. Kaspersky geht von gezielten Angriffen auf diese ausgewählten Geräte aus – es handelt sich also nicht um Malware, die weit gestreut nach dem Zufallsprinzip arbeitet.

Videos by heise

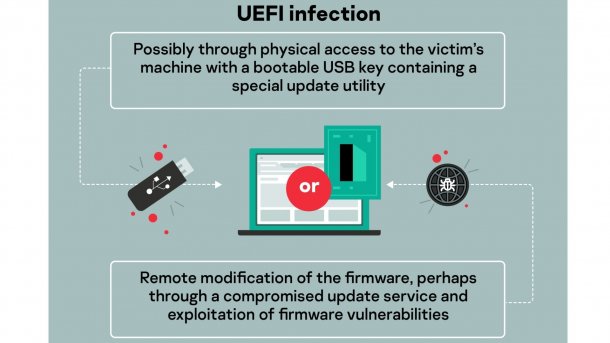

Laut Kaspersky ist auch unklar, wie die Malware auf die Geräte kam. Zwei Wege sind denkbar: Entweder durch physischen Zugriff auf die Rechner, bei denen die manipulierte Firmware wie ein (UEFI-)BIOS-Update eingespielt wurde, etwa via USB-Stick. Oder die Angreifer kompromittierten einen via Netzwerk von den Opfern verwendeten Update-Dienst oder nutzten andere Firmware-Sicherheitslücken aus, um das manipulierte Firmware-Image aus der Ferne zu installieren. Auch dabei wäre der Aufwand für den Angriff beträchtlich: Das manipulierte BIOS-Image muss ja zur jeweiligen Hardware passen.

Trojaner-Nachlader

(Bild: Kaspersky)

Kaspersky hat die manipulierten BIOSse mit dem hauseigenen Dienst "Firmware Scanner" entdeckt, die zum "Anti Rootkit"-Paket gehören. Die manipulierten Firmwares wurden dann extrahiert und im Labor weiter untersucht. Beispielsweise können Online-Tools wie Virustotal.com BIOS-Images in ihre Komponenten zerlegen und diese anzeigen.

Bei der ausführlichen MosaicRegressor-Analyse fanden die Kaspersky-Experten im Wesentlichen vier Komponenten, die die Angreifer nutzten: Zwei Treiber für das UEFI Driver Execution Environment (DXE) und die beiden Programme SmmReset und SmmAccessSub.

Dieser Schadcode basiert laut Kaspersky weitgehend auf dem Bootkit "VictorEDK" der berüchtigten italienischen Firma Hacking Team, die 2015 selbst Opfer eines Angriffs wurde, wobei Software für Angriffe erbeutet und veröffentlicht wurde.

SMM steht für System Management Mode, ein häufig für Angriffe missbrauchter Betriebszustand von x86-Prozessoren, der sich vom Betriebssystem aus aufrufen lässt. Einer der beiden DXE-Treiber ist ein Treiber für das NTFS-Dateisystem, mit dem die Malware sozusagen "vom BIOS aus" auf die Systemfestplatte schreiben kann.

Schwer löschbare Malware

Auf diese Weise legt das Bootkit ausführbare Malware im Autostart-Ordner von Windows ab, und zwar konkret die ausführbare Datei "IntelUpdate.exe" unter \ProgramData\Microsoft\Windows\Start Menu\Programs\Startup. Dadurch verankert sich die Malware im System, selbst wenn man die Festplatte (oder SSD) komplett löscht, überschreibt oder gegen eine andere austauscht. Ein BIOS-Update mit einer sauberen Firmware würde die Malware aber wohl beseitigen.

Kaspersky hat ausprobiert, dass sich ein mit den Tools aus "VectorEDK" präpariertes UEFI-BIOS-Image tatsächlich auf manche Laptops brennen lässt, etwa auf ein älteres "Asus X550C" mit AMI-BIOS.

Kontakt zu Servern

(Bild: Kaspersky)

Der Rest der Malware-Attacke entspricht weitgehend üblichen Mustern von Trojanerangriffen: Die unter dem Betriebssystem ausgeführte Malware kontaktiert bestimmte "Command & Control"-(C&C-)Server und lädt von dort weiteren Schadcode nach. Dafür kann MosaicRegressor verschiedene Protokolle nutzen, etwa CURL (HTTP/HTTPS), Background Intelligent Transfer Service (BITS), das WinHTTP-API und Mail (POP3S/SMTPS/IMAPS).

Lojax und MosaicRegressor

MosaicRegressor ist nach LoJax das zweite UEFI-BIOS-Bootkit, das als Advanced Persistent Threat (APT) "in the wild" nachgewiesen wurde. LoJax machte sich Methoden zu Nutze, die eigentlich für die im BIOS verankerte "Computrace"-Fernortung gestohlener Notebooks entwickelt wurde.

MosaicRegressor scheint nun auf Funktionen zu setzen, die "Hacking Team" unter anderem für Regierungsbehörden und Geheimdienste zum Ausspähen von Notebooks entwickelt hatte.

Der Name VectorEDK bezieht sich wohl auf Intels EFI Development Kit (EDK), dessen modernere Version EDK II (Tianocore/EDK2) die Basis für viele UEFI-Firmwares von Herstellern wie AMI, Phoenix und Insyde sowie für offene UEFI-Versionen ist.

Risikobewertung

Die bisherigen Erkenntnisse zu MosaicRegressor und LoJax bestätigen die Einschätzung, dass derartige Angriffe sehr selten sind, weil sie sehr kompliziert sind und vor allem für die jeweils angegriffene Hardware/Firmware maßgeschneidert sein müssen. Sie sind folglich vor allem eine Bedrohung für Personen und Institutionen, die Zugriff auf besonders sensible Daten und geheime Informationen haben sowie für Dissidenten und Regimegegner, die ins Visier von Geheimdiensten geraten. Eine Methode zur Verankerung von Bootkits sind etwa aufwendige "Evil Maid"-Attacken.

Umgekehrt bedeutet das, dass Bootkits für die meisten Nutzer nur ein sehr geringes Risiko darstellen.

Wer aber hochsensible Informationen auf einem Notebook schützen muss, sollte zuerst über eine Alternative zu Windows als Betriebssystem nachdenken – denn auch MosaicRegressor ist auf Windows angewiesen.

Schutzmethoden

Wichtig ist eine sichere Einstellung des BIOS-Setups, insbesondere sollte ein Admin-Passwort zum Zugriff auf das BIOS-Setup gesetzt sein. Auch wenn es sich in manchen Fällen umgehen lässt, erschwert es doch Manipulationen wie das Flashen einer neuen BIOS-Version. Auch das Booten von Wechselspeichermedien lässt sich abschalten.

Seit einigen Jahren gibt es Bestrebungen, das UEFI-BIOS stärker gegen Manipulationen zu schützen. So nutzen manche Notebooks Funktionen wie Intels BootGuard, womit sich nur ein vom PC-Hersteller kryptografisch signiertes BIOS-Image ausführen lässt. Noch einen Schritt weiter gehen Funktionen und Konzepte wie Intel Hardware Shield, Dell SafeBIOS, HP Sure Start, Microsofts Secured-Core PCs und AMD Platform Secure Boot (PSB) – allerdings durchaus mit Nebenwirkungen.

Microsoft schränkt zudem unter Windows den Zugriff auf den System Management Mode (SMM) immer stärker ein (System Guard Secure Launch and SMM protection).

Wichtig ist auch das Einspielen von BIOS-Updates, um bekannte Sicherheitslücken in der Firmware zu schließen. Dabei ist man allerdings auf Hilfe vom PC-Hersteller angewiesen, der gepatchte BIOS-Versionen rasch bereitstellen muss, ebenso wie Updates für Firmware-Funktionen wie Intels Converged Security and Management Engine (CSME/ME). Man sollte also nur Hardware einsetzen, für die es vollen Support gibt und möglichst auch Sicherheitsmeldungen (Security Advisories).

Deutlich seltener zu finden sind Systeme mit Firmware-Alternativen zum UEFI-BIOS wie Coreboot, Intel Slim Bootloader oder LinuxBoot.

Lesen Sie dazu auch (kostenpflichtig):

- Das BIOS-Setup von PCs sicher einrichten

- Sichere Hardware für Desktop-PCs und Notebooks

- FAQ Intel Management Engine

(ciw)