Fritzbox und DNS-Verschlüsselung: Analyse mit Wireshark

Fritzboxen können ihren DNS-Verkehr neuerdings verschlüsseln und die Privatsphäre der Nutzer schützen. Wir haben mit Wireshark genauer analysiert.

- Jasper Bongertz

Alle Geräte, die Internet-fähig sind, ermitteln mit DNS-Anfragen die IP-Adressen von Servern, um diese ansprechen zu können. Das ist etwa der Fall, wenn ein Browser die Domain ct.de ansteuert – der konfigurierte DNS-Resolver, meist der des Providers, liefert dann die IP-Adresse 193.99.144.80. Diese ruft dann der Browser auf, um eine HTTP-Verbindung zum Server aufzubauen. Weil die Geräte solche Anfragen unverschlüsselt und täglich vielfach an Resolver versenden, können fremde Nachrichtendienste oder Spione Profile von Nutzern erstellen.

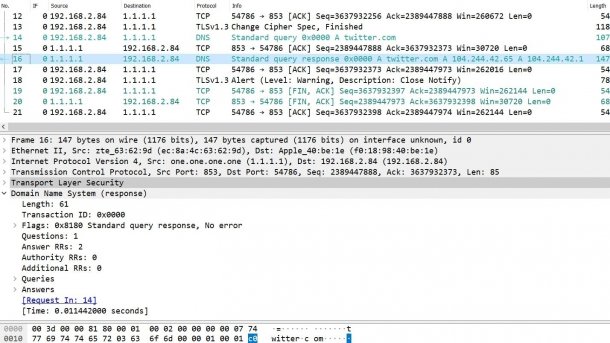

DNS-over-TLS (DoT) gehört zu den Protokollen, die das unterbinden. Ein DoT-Client baut zunächst eine TLS-verschlüsselte Verbindung zum konfigurierten DoT-Resolver auf und kommuniziert mit diesem durch den TLS-Tunnel. Das ist auch bei Fritzboxen der Fall; sie schützen damit alle daran angekoppelten WLAN- und LAN-Clients. In weiteren Artikeln haben wir ausführlich über Einrichtung, Monitoring und Testergebnisse mit FritzOS 7.20 berichtet.

Um genauer zu untersuchen, wie die Fritzbox bei der DoT-Kommunikation vorgeht, schaut man sich üblicherweise Paketmitschnitte an. Aufzeichnungen ihres Internetverkehrs liefert die Box praktischerweise selbst, sofern es sich nicht um ein Provider-Modell von Vodafone oder anderen handelt (fritz.box/support.lua, Abschnitt "Paketmitschnitte"). Sie kopiert den Datenfluss der gewählten Schnittstelle zum Browser, der sie am Ende auf dem lokalen PC als PCAP-Datei speichert (z. B. fritzbox-vcc0_31.09.20_1824.pcap). Ist Wireshark (Download) installiert, genügt ein Doppelklick auf diese Datei, um sie zu öffnen.

Das war die Leseprobe unseres heise-Plus-Artikels "Fritzbox und DNS-Verschlüsselung: Analyse mit Wireshark ". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.