rC3: Sicherheitslücken in Zählsoftware für bayerische Kommunalwahl

Bei der Kommunalwahl in Bayern wurde auf Papier gewählt – doch für die Zählung kamen Computer zum Einsatz. Die IT-Sicherheit wurde dabei offenbar ignoriert.

Die IT-Sicherheitsforscher Johannes Obermaier und Tobias Madl zeigen, wie unsicher die zur bayerischen Kommunalwahl eingesetzte Zählsoftware ist.

(Bild: CC by 4.0 rC3 media.ccc.de)

Von unsicheren Computern bis hin zu veralteten Servern und unnötig offenen Ports – zwei Security-Experten und Wahlhelfer haben die Systeme in den Wahllokalen bei der Kommunalwahl in Bayern analysiert und bedenkliche Schwachstellen festgestellt. Auf dem Online-Congress des Chaos Computer Clubs stellten sie ihre Ergebnisse vor.

Transparenz statt Wahlcomputer

Eigentlich sind Wahlcomputer in Deutschland seit der Entscheidung des Bundesverfassungsgerichts im Jahr 2009 in Deutschland Geschichte. "Jeder Bürger", hatte das Gericht in einem der Kernsätze ausgeführt, "muss die zentralen Schritte der Wahl ohne besondere technische Vorkenntnisse zuverlässig nachvollziehen und verstehen können". Doch obwohl die Bürger weiterhin auf Papier wählen, stehen diese Grundsätze mittlerweile auf wackligen Beinen, wie Johannes Obermaier und Tobias Madl festgestellt haben.

Videos by heise

Die beiden IT-Sicherheitsforscher waren bei der Kommunalwahl im März 2020 als Wahlhelfer eingesetzt und konnten sich dabei aus erster Hand einen Eindruck über den Ablauf verschaffen. Der Wahlmodus war bemerkenswert komplex. Die Wähler in München konnten 70 Stimmen auf 599 Kandidaten und 9 Parteien verteilen und dabei Einzelkandidaten bis zu drei Stimmen zuteilen. Der Stimmzettel maß einen Meter mal 50 Zentimeter.

Schulrechner mit Windows XP

Um die Auszählung in angemessener Zeit zu schaffen, bekamen die Wahlhelfer PC-Unterstützung. Doch bereits der erste Eindruck war verheerend. So sollte die Zählsoftware zunächst auf den ungesicherten Rechnern einer Grundschule installiert werden – was aber wegen des darauf genutzten Windows XP nicht erfolgreich war. Die Wahlsoftware OK.VOTE der Anstalt für Kommunale Datenverarbeitung in Bayern (AKDB) verlangte zwingend ein 64-Bit-System. Zwar empfiehlt der Hersteller den Einsatz nur auf gesicherten Amtscomputern. Die für die Abwicklung der Wahlen zuständigen Kommunen haben dazu aber oft nicht die notwendigen Ressourcen.

"Wir können von Wahlhelfern nicht erwarten, dass sie ein PC-System sicher aufsetzen", kritisierte Obermaier in dem Vortrag. Auch der übrige Ablauf zeigte bedenkliche Schwächen. Zwar kontrollierten sich die Wahlhelfer bei der eigentlichen Zählung gegenseitig. Die Endergebnisse wurden jedoch anschließend per USB-Stick von einem Wahlhelfer alleine in die Zentrale gebracht, was theoretisch die Möglichkeit zur Manipulation ließ: Die Ergebnisse waren unverschlüsselt und ohne kryptografische Signatur abgespeichert. Ob das übermittelte Ergebnis mit den tatsächlich gezählten Stimmen übereinstimmte, war für die einzelnen Wahlhelfer wegen des komplexen Wahlmodus nicht unmittelbar ersichtlich. Die vom Bundesverfassungsgericht geforderte Transparenz war damit bereits unterlaufen.

Ein falscher Klick reicht

Ein Blick nach der Wahl auf die eingesetzte Software zeigte weitere erhebliche Schwächen. Zum Beispiel akzeptierte das Programm Eingaben, ohne die Zugriffsrechte des jeweiligen Nutzers zu kontrollieren. Deshalb konnte jeder Wahlhelfer auf Administratoren-Funktionen wie das Löschen des Wahlergebnisses und die Durchführung eines neuen Wahlvorgangs zugreifen, wenn sie nur die passende URL eingaben. Schlimmer noch: Ein Klick auf eine manipulierte Webseite reichte aus, um gefälschte Wahlergebnisse in das System einzuspeisen. Etwaige Angreifer hatten erstaunlich freie Bahn. Wurden die Ergebnisse der regulären Abstimmung mit den gefälschten Ergebnissen zusammengeführt, löschte das System die vermeintlich überzähligen Stimmen, ohne die Wahlhelfer zu alarmieren.

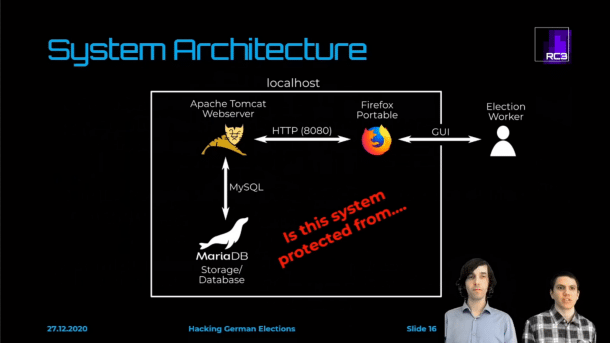

Doch die hypothetischen Angreifer mussten gar nicht erst zu solch kleinteiligen Methoden greifen: Ein Blick auf die Software-Konfiguration zeigte, dass die eingesetzte Datenbank und der lokal installierte Webserver ebenfalls verwundbar waren und sogar Ports zur Attacke öffneten. Ein nicht gepatchter Server reichte aus, um mit der im März veröffentlichten GhostCat-Methode die Zugangsdaten abzufangen. Obermaier und Madl demonstrierten, dass sie mit einer eingeschleusten DLL-Datei sogar von außen die volle Kontrolle über die zur Wahl eingesetzten Rechner übernehmen konnten.

Bugfix genügt nicht

Zwar gibt es keine Anzeichen, dass diese Lücken tatsächlich ausgenutzt wurden, um das Wahlergebnis 2020 zu verfälschen. Doch auch die Zusicherung des Herstellers, die gefundenen Sicherheitslücken in Updates zu stopfen, beruhigt die Sicherheitsforscher nicht. So zeigten sie sich bestürzt darüber, dass es der Gesetzgeber offenbar versäumt hat, wirkungsvolle Vorgaben bei der IT-Sicherheit zu machen. "Alles, was wir hier gesehen haben, ist legal", sagte Obermaier.

Um die Anforderungen an Transparenz und Nachprüfbarkeit zumindest in Ansätzen zu erfüllen, sei es zudem notwendig, die zugrundeliegende Software offenzulegen. Diese Forderung hatte der Chaos Computer Club aber bereits 2017 nach der Entdeckung schwerwiegender Lücken in der Wahlauswertungssoftware PC-Wahl des Anbieters Vote IT ebenfalls an die Politik gerichtet – offenbar ohne nachhaltigen Erfolg.

[Update 29.12.2020 13:55]:

Gegenüber heise online erklärte die AKDB, dass sie das Programm OK.VOTE nicht selbst herstellt, sondern unter dem Namen lediglich das Produkt eines anderen Herstellers vertreibt. Der Hersteller der Software sei die vote.IT GmbH mit dem Produkt votemanager. "Die AKDB vertreibt dieses Produkt unter dem Namen OK.VOTE in Bayern", betonte AKDB. Allerdings wird dies auch auch bei der Bewerbung von OK.VOTE im Internet nicht wirklich transparent. Dort heißt es lediglich, "das Verfahren OK.VOTE basiert auf der innovativen Wahlsoftware votemanager".

(acb)