Windows: REvil-Trojaner trickst abgesicherten Modus aus

Eigentlich soll der abgesicherte Modus dabei helfen, ein angeschlagenes System zu retten. Der Erpressungstrojaner macht ihm damit den Garaus.

- Tomas Jakobs

Einen ausgefallenen Weg an der installierten Antiviren-Software vorbeizukommen, nutzen aktuell die Macher des Erpressungstrojaners REvil: Nachdem sie etwa über die Exchange-Lücke in der Rechner eingedrungen sind und dabei Systemrechte erlangt haben, starten sie das System in den abgesicherten Modus von Windows, in dem etwa der Defender nicht mehr läuft.

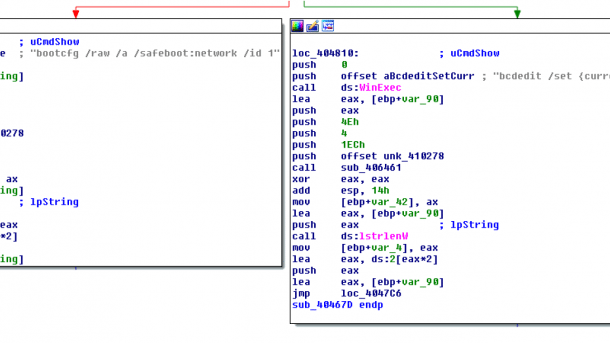

Sicherheitsforscher dokumentierten, dass REvil dazu mit den Kommandozeilenbefehlen

bootcfg /raw /a /safeboot:network /id 1 bcdedit / set {current} safeboot networkdafür sorgt, dass Windows beim nächsten Neustart automatisch in den abgesicherten Modus bootet. Dann erzwingt der Trojaner einen Neustart. Da REvil den Netzwerkmodus aktiviert hat, könnte er danach sogar weitere Schadprogramme aus dem Internet nachladen und installieren.

Der abgesicherte Modus dient normalerweise zur Ersten Hilfe bei einem "zerschossenen" Windows. Deshalb werden viele Treiber, Hintergrunddienste, Anwendungen und administrative Skripte nicht gestartet. Zu den nicht gestarteten Diensten zählt auch der Microsoft Virenwächter Windows Defender und möglicherweise weitere Sicherheitsprogramme Dritter. So kann REvil ungestört im System rumfuhrwerken.

Der Run-Key-Trick

Doch es stellt sich natürlich die Frage, wie der Schädling selbst den Neustart überlebt. Dazu nutzt Schadsoftware häufig einen der Registry-Zweige wie

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

Jeder hier hinterlegte Eintrag wird beim nächsten Start einmal ausgeführt. Verwendet man statt RunOnce den Ast Run, passiert das bei jedem Start. Außerdem gibt es analoge Keys auch unter HKEY_LOCAL_MACHINE. Doch diese sogenannten Run-Keys ignoriert Windows normalerweise im abgesicherten Modus. Hier greift REvil zu einem wenig bekannten Trick.

Beginnt ein Eintrag mit einem * führt ihn Windows nämlich trotzdem aus. Der Run-Key

*irgendwas = "%windir%\system32\cmd.exe"

startet beispielsweise auch bei der Anmeldung im abgesicherten Modus die Windows-Eingabeaufforderung. REvil verwendet die beiden Run-Keys *AstraZeneca und *franceisshit. Meldet sich nach dem erzwungenen Neustart in den abgesicherten Modus ein Anwender an, beginnt der Erpressungs-Trojaner sofort damit, Daten auf dem System zu verschlüsseln.

Videos by heise

Fehlender Hinweis

Es ist damit zu rechnen, dass auch andere Schädlinge diese Tricks aufgreifen. Als tückisch kann sich dabei erweisen, dass der Windows-Anmeldebildschirm noch keinen expliziten Hinweis auf den abgesicherten Modus gibt, sondern sogar das gewohnte, individuelle Hintergrundbild anzeigt. Nach der Anmeldung erscheint zwar der Text "abgesicherter Modus" auf dem Hintergrund – aber da hat REvil bereits begonnen, Dateien zu verschlüsseln. Eine veränderte Auflösung oder permanente Festplattenzugriffe können Hinweise geben, dass da etwas nicht stimmt.

Ob es sinnvoll ist, Antiviren- oder andere Sicherheits-Software deshalb so einzustellen, dass sie auch im abgesicherten Modus aktiv wird, ist fraglich. Schließlich kann ja durchaus sie die Ursache des Problems sein, das man im abgesicherten Modus beseitigen möchte.

Update 26.3.2020 16:00: Kennzeichnung des abgesicherten Modus durch Windows präziser erkärt.

(ju)