Quantencomputing: Der lange Weg zu Quantencomputer-resistenten Kryptosystemen

Quantencomputer könnten Verschlüsselungsalgorithmen knacken. Noch gibt es keine Rechner, aber "post quantum"-Kryptosysteme müssen her, bevor es so weit ist.

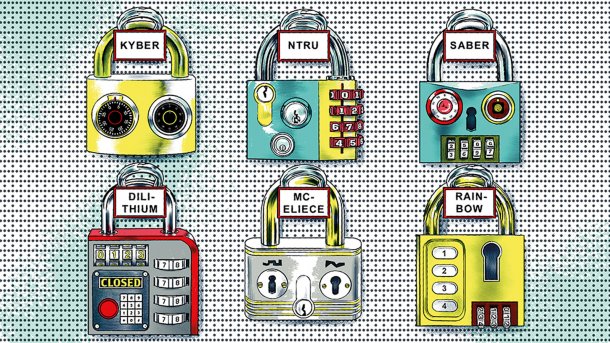

(Bild: Thomas Kuhlenbeck)

Computer können Daten so verschlüsseln und signieren, dass andere Computer die Verschlüsselung nicht knacken und die Signatur nicht fälschen können. Auf diesem Grundsatz basiert die Sicherheit fast aller moderner IT-Systeme. Auch ein Handy kann seine Kommunikation leicht so schützen, dass selbst Supercomputer utopisch lange bräuchten, um die Verschlüsselung zu brechen.

Doch mit dem Quantencomputer betritt ein neuer, wesentlich stärkerer Gegner den Ring. Können herkömmliche Computer ihre Kommunikation so schützen, dass auch ein Quantencomputer sich daran die Zähne ausbeißt? Gebräuchliche Verfahren reichen dafür jedenfalls nicht aus: Schon 1994 – bevor es erste Quantencomputer tatsächlich gab – entwickelte der Mathematiker Peter W. Shor einen Algorithmus, mit dem Quantencomputer große Zahlen faktorisieren und diskrete Logarithmen berechnen können – und zwar viel schneller als klassische Rechner.

Was nach einer Hilfe für Nischenprobleme klingt, ist in Wahrheit ein fundamentaler Angriff auf aktuelle asymmetrische Kryptosysteme: Der Schutz von weit verbreiteten Verfahren wie RSA, ECDSA oder Diffie-Hellman beruht genau auf diesen Berechnungen. Sie sind in die eine Richtung leicht zu bewältigen (Multiplikation oder Potenzierung) und in der anderen Richtung sehr schwierig (Faktorisierung oder diskreter Logarithmus). Asymmetrische Kryptografie ist auf solche "Einwegfunktionen" angewiesen. Shors Algorithmus erleichtert den Rückweg und bricht damit verbreitete Verfahren irreparabel.

Das war die Leseprobe unseres heise-Plus-Artikels "Quantencomputing: Der lange Weg zu Quantencomputer-resistenten Kryptosystemen ". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.