c't deckt auf: Keylogger nutzt Apples Ortungsnetz "Wo ist?"

Ein Experiment belegt, dass Apples Wo-ist-Ortungsnetz auch von Angreifern genutzt werden kann, um ausgespähte Daten zu transportieren.

- Fabian Bräunlein

Apples "Wo ist?"-Netzwerk leistet tagtäglich wertvolle Dienste beim Wiederfinden verloren gegangener iPhones, gestohlener Fahrräder, verbummelter Schlüsselbunde und vielem mehr. Kommt etwas abhanden, genügt ein Blick in die App, um den aktuellen Standort des vermissten Objekts zu erfahren.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Die einzige Voraussetzung ist, dass der Gegenstand entweder selbst mit der Funktion zur Ortsbestimmung ausgestattet ist oder man ein Apple AirTag, einen elf Gramm leichten Bluetooth-Sender als Peilbake daran befestigt hat. Die technische Grundlage für den Suchdienst bildet ein weltumspannendes Netzwerk aus Abermillionen iPhones, iPads und Macs der Apple-Kunden. Wenn diese Geräte die Bluetooth-Signale fremder AirTags & Co. empfangen, melden sie den Standort automatisch an die Apple-Cloud.

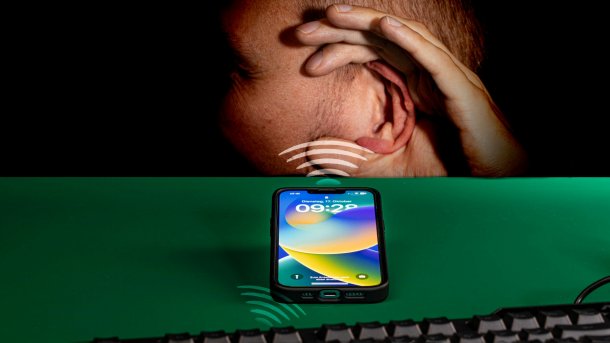

Als wir uns mit dem Ortungsnetzwerk beschäftigten, fiel uns jedoch ein ernstes Sicherheitsproblem auf: Hacker und Spione können das "Wo ist?"-Netzwerk geschickt ausnutzen, um beliebige Daten von A nach B zu übertragen. Ein naheliegendes Beispiel ist ein Keylogger, der unbemerkt im Büro installiert wurde. Er zeichnet sämtliche Tastatureingaben auf und kann mitgeschnittene Informationen wie Passwörter, Mails oder Interna weitgehend unbemerkt über das Apple-Netz zum Angreifer transportieren, der sich zu diesem Zeitpunkt an jedem Ort der Welt befinden kann. Der Angreifer benötigt lediglich Internetzugriff und einen Mac, um die Daten abzurufen.

Das war die Leseprobe unseres heise-Plus-Artikels "c't deckt auf: Keylogger nutzt Apples Ortungsnetz "Wo ist?"". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.