WannaCry & Co.: So schützen Sie sich

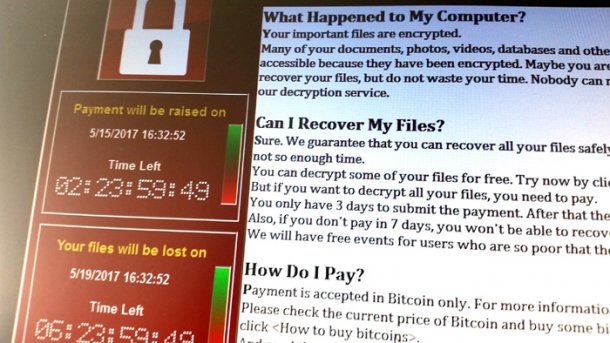

Nach WannaCry ist vor dem nächsten Erpressungstrojaner. Was Gefährdete jetzt tun sollten, wie Sie sich vor Nachahmern schützen können und welche Optionen bleiben, wenn der Verschlüsselungstrojaner schon zugeschlagen hat.

- Gerald Himmelein

Nur weil von der Urfassung von WannaCry keine akute Gefahr mehr ausgeht, dürfen sich Windows-Nutzer nicht einfach zurücklehnen. Noch am Wochenende wurden neue Versionen des Erpressungstrojaners gesichtet, die sich nach Aufbau einer Netzverbindung nicht mehr automatisch schlafen legen.

Restrisiko für alte Windows-Versionen

Wer noch Rechner mit Windows 8.0 oder gar Windows XP einsetzt, der darf sie auf keinen Fall ans Netz lassen – auch nicht ins lokale Netzwerk. Erster Schritt sollte sein, den Sicherheits-Patch von Microsoft über einen USB-Stick offline einzuspielen. In einem LAN mit anderen potenziell verseuchten Rechnern sollten Sie als nächstes alle Schotten dicht machen, indem Sie mit Firewall-Regeln grundsätzlich alle eingehende Verbindungen blockieren.

Es ist zu befürchten, dass andere Erpresser durch WannaCry auf den Geschmack kommen und ihre Trojaner ebenfalls "wurmifizieren". Dabei setzen sie womöglich auf weitere Sicherheitslücken. Deshalb reicht es auch nicht, die von WannaCry zur Weiterverbreitung verwendeten Ports (445/139 sowie 3389) zu sperren.

Die Sicherheits-Basics

Halten Sie Ihr System auf dem aktuellen Stand, indem Sie stets alle Sicherheits-Updates umgehend einspielen. Im Zweifelsfall sollten Sie in den Windows-Update-Einstellungen nachsehen, ob womöglich ein Neustart für die Update-Installation ansteht.

Stellen Sie sicher, dass Ihr Virenschutz auf dem aktuellen Stand ist. Zwar fallen auch Virenscanner gelegentlich durch Sicherheitslücken auf, aber ein Verzicht auf Virenschutz ist auch keine Lösung. Der von Microsoft bereitgestellte Windows Defender ist hier das Minimum.

Backups bleiben weiterhin alternativlos. Dabei sollten Sie darauf achten, diese Daten auf einem externen Speichermedium zu sichern. Hängt das Medium zum Zeitpunkt des Trojanerbefalls am Rechner, verschlüsselt die Malware es gleich mit. Deshalb muss es nach der Sicherung umgehend abgemeldet und ausgeschaltet werden. Die wichtigsten Daten sollten auf einen USB-Stick passen, größere Datenmengen sichern Sie auf eine externe Festplatte.

Hygienemaßnahmen

Öffnen Sie keine verdächtigen Dateianhänge. Selbst wenn die Mails von Ihnen bekannten Adressen stammen, bietet das keine Sicherheitsgarantie – womöglich ist der Absender gefälscht oder dessen Rechner wurde kompromittiert. Oft stecken Trojaner in angeblichen Rechnungen.

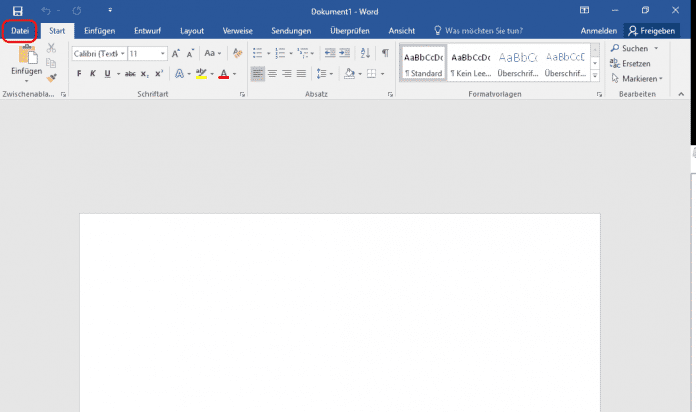

Achten Sie darauf, dass Microsoft Office keine Makros ausführt. Benutzen Sie zum Betrachten von PDFs am besten einen PDF-Reader, der keine Skripte ausführt – Sumatra PDF ist eine zwar spartanische, aber sichere Alternative.

Starten Sie keine ausführbaren Dateien, die Ihnen nicht hundertprozentig vertrauenswürdig erscheinen. Überprüfen Sie deren Status sicherheitshalber mit einem Online-Scanner wie VirusTotal.

Lassen Sie keine Unbekannten "zu Wartungszwecken" aus der Ferne auf Ihren Rechner zugreifen. Microsoft ruft keine Anwender aus heiterem Himmel an, um sie vor einem Malware-Befall zu warnen.

Makros in Office 2016 zähmen (4 Bilder)

Ransomware: Was tun wenn man befallen ist?

Daten in Sicherheit bringen

Wer einen potenziell verwundbaren Rechner im Computer-Fuhrpark hat, sollte ihn nach Möglichkeit ausgeschaltet lassen, vom Netz trennen und sofort eine Offline-Sicherung des Systems und aller wichtigen Daten vornehmen. Offline heißt hier: Starten Sie den Rechner nur von einem boot-fähigen USB-Stick oder einer CD/DVD mit einem Backup-Programm oder Imager. Sichern Sie das System als Image auf einer externen Platte und alle essenziellen Dateien auf ein zweites Medium.

Wer seinen potenziell verwundbaren Rechner trotzdem einschalten will, sollte ihn zumindest vom Netzwerk trennen. Für drahtlos angebundene Notebooks sollten Sie am Router das WLAN ausschalten, entweder per Knopf oder über die Verwaltungsoberfläche. Wer das WLAN für andere Geräte braucht, vergibt ein neues Kennwort, um das verletzliche Notebook gezielt auszuschließen. Bei Notebooks mit UMTS/LTE-Modem ist die SIM-Karte herauszunehmen.

Vorbeugung

Richten Sie regelmäßige externe Backups ein, deren Rhythmus sich nach der Wichtigkeit der Dateien richtet: So sichern Sie essenzielle Dateien stündlich oder täglich, wichtige Dateien ein bis dreimal pro Woche und die Systempartition ein bis zweimal im Monat.

In c't 11/2016 wurden Strategien für trojanergeschützte Backups vorgestellt. Aus gegebenem Anlass stellen wir alle drei Artikel dieses Schwerpunkts jetzt kostenlos zur Lektüre bereit. Der Schwerpunkt umfasst allgemeine Tipps und Backup-Vorschläge, eine Anleitung zur Einrichtung wiederkehrender Backups mit dem kostenlosen Tool Duplicati sowie eine FAQ zur persönlich abgestimmten Backup-Strategie.

Was Befallenen übrig bleibt

Wer von WannaCry oder einem anderen Erpressungstrojaner heimgesucht wurde, sollte sofort seinen Rechner ausschalten – am besten durch Unterbrechung der Stromzufuhr. Dann kappen Sie alle Netzverbindungen. Als nächstes legen Sie über ein externes Boot-Medium ein Image des Systems an.

Bei den ersten Epressungstrojanern ließen sich die Dateien häufig wieder über Tools von wohlwollenden Hackern entschlüsseln. Doch auch Malware-Entwickler sind lernfähig: Bei neueren Trojanern ist die Verschlüsselung oft so wasserdicht, dass nur ein mit viel Mühe entwickelter Decryptor oder ein Entgegenkommen der Erpresser die Daten wieder freigeben kann. Bis dahin können Tage und Wochen ins Land gehen. Womöglich bleiben die Daten auch dauerhaft verschlüsselt.

Wer ein System-Backup hat, spielt es einfach wieder ein, sichert sein Windows wie oben beschrieben ab und arbeitet weiter. Ohne Backup können Sie zumindest versuchen, die vom Trojaner gelöschten Originaldateien mit einem Wiederherstellungswerkzeug wie Autopsy, PhotoRec oder Recuva wiederherzustellen – auch hier gibt es allerdings keine Garantie, dass das klappt.

Auf eine vollständige Beseitigung des Schädlings dürfen Sie nicht setzen – selbst nach einer erfolgreichen Desinfektion durch einen externen Virenscanner herrscht ein erhebliches Risiko, dass Reste der Malware zurückbleiben und der Rechner bei nächster Gelegenheit wieder infiziert wird. Hier bleibt nur: Festplatte formatieren oder austauschen, das System und alle genutzten Anwendungen neu installieren. Ein Austausch hat den Vorteil, dass Sie sich das System-Image sparen können, weil das befallene Windows auf der ausgebauten Festplatte weiter existiert.

Bleibt die Frage, ob es lohnt, auf die Erpresser einzugehen und den geforderten Bitcoin-Betrag zu überweisen. Hier sind die Erfahrungen gemischt: Vor zwei Jahren empfahl das FBI mal, Betroffene sollten am besten zahlen. Diese Empfehlung wurde mittlerweile revidiert – man darf eben nicht darauf vertrauen, dass die Daten nach Zahlung des Lösegelds tatsächlich wieder freigegeben werden.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(ghi)