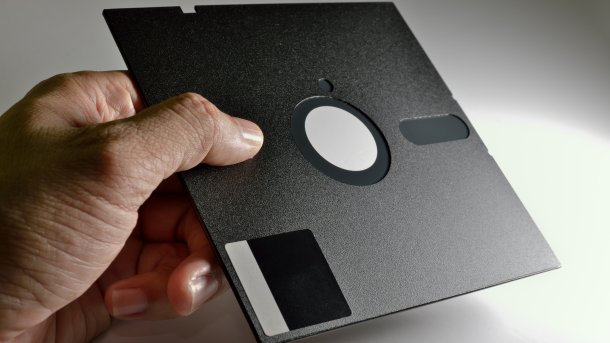

Missing Link: Die Ära der Ransomware beginnt mit einer 5,25"-Diskette

Vor 35 Jahren markierte eine schlichte 5,25 Zoll-Diskette mit der Aufschrift "AIDS Information" den Beginn einer der größten Geißeln der vernetzten Menschheit.

(Bild: noppasit TH/Shutterstock.com)

Um den Jahreswechsel 1989/90 herum nahm das Verhängnis seinen Lauf, das heute zu den größten Herausforderungen weltweit gehört. Eine einfache Floppy-Disk im damals üblichen Format 5,25 Zoll mit der Aufschrift "AIDS Information – Introductory Diskette 2.0" markierte vor 35 Jahren den Beginn eines neuen Geschäftsmodells, das Cyberkriminellen inzwischen Milliardenumsätze beschert: Ransomware.

Diese Form von Schadsoftware, die den Zugriff auf Dateien oder Systeme blockiert und ein Lösegeld für die Freigabe fordert, hat sich als Geißel der vernetzten Menschheit herausgestellt. Die Idee entstammt dem wohl wirren Geist eines promovierten Evolutionsbiologen, der in Sachen Psycho-Tricks nicht unbedarft war und schon damals menschliche Schwächen seiner Zeitgenossen geschickt auszunutzen wusste.

Im Zentrum dieses – bis heute nicht ganz aufgeklärten – Kriminalfalls steht der 1950 in Ohio geborene US-Amerikaner Joseph L. Popp. Der "Vater der Ransomware" löste vor 35 Jahren die bis dahin größten Ermittlungen im noch jungen Strafverfolgungsbereich der Computerkriminalität aus, an denen Behörden aus rund 20 Ländern beteiligt waren. Leitender Fahnder war John Austen von der Computer Crime Unit (CCU) bei New Scotland Yard in Großbritannien. Nicht nur er hielt Popp für den Autor der AIDS-Diskette, die mit der Versionsbezeichnung 2.0 neue Erkenntnisse über die oft tödlich verlaufende Immunkrankheit versprach.

Erpressungstrojaner per Post

Alles fing unscheinbar an, wie das Fachblatt Virus Bulletin 1990 und in den Folgejahren wiederholt berichtete. Im Dezember 1989 wurden demnach von London aus rund 20.000 der verfänglichen Disketten an eine Mailingliste mit Abonnenten des Magazins PC Business World, an andere Wirtschaftsverteiler und an Delegierte einer Konferenz der Weltgesundheitsorganisation (WHO) zum Thema AIDS geschickt. Per Post wohlgemerkt. E-Mail und andere digitale Angriffswege nutzten Erpresser erst Jahre später. Unter den Empfängern waren hauptsächlich Ärzte, Forscher und Interessierte aus dem IT-Bereich. Bezeichnenderweise aber niemand in den USA.

Die Disketten enthielten einen interaktiven Fragebogen und eine Risikobewertung der Ansteckung mit HIV, für die eine "PC Cyborg Corporation" das Copyright beanspruchte. Der oder die Macher nutzten den Wissensdurst der Angeschriebenen und ihre Angst vor einer Infektion mit dem lebensgefährlichen Virus, während Computerviren noch eher unbekannt waren. Eddy Willems, Security-Evangelist bei der IT-Sicherheitsfirma G Data, erinnert sich: Damals habe er für eine belgische Versicherungsgesellschaft gearbeitet. "An einem Montag erhielt ich eine Diskette, die ich prüfen sollte, ob das enthaltene Programm für das Unternehmen nützlich sein könnte." Dieses habe einen Fragebogen enthalten, der feststellen sollte, ob der Nutzer der Risikogruppe HIV/AIDS angehöre.

"Die Gesundheitsinformationen, die Ihnen dieses Programm liefert, könnten Ihr Leben retten", zeigt Willems ein Bildschirmfoto. Man erhalte auch Tipps, um die Gefahr einer künftigen Ansteckung zu verringern. "Also setzte ich die Diskette auf meinem Arbeitsrechner ein", schreibt der Systemanalyst. "Nach Abschluss des Fragebogens zeigte das Programm einige interessante Statistiken über AIDS auf dem Bildschirm und ich konnte diese sogar auf meinem Matrixdrucker ausdrucken."

Panik nach PC-Blockade

Allerdings passierten dann "seltsame Dinge, nachdem ich meinen Rechner zweimal hochgefahren hatte", berichtet Willems. Nach einem weiteren Neustart habe der PC nicht mehr funktioniert. "Dafür erschien eine Nachricht auf meinem Bildschirm mit der Aufforderung, Geld an ein Postfach in Panama zu schicken." Diese Meldung sei auch automatisch auf dem angeschlossenen Drucker ausgedruckt worden. Bei jedem weiteren Boot-Prozess sei immer wieder die gleiche Meldung aufgetaucht.

Die Auswirkungen des ersten öffentlich dokumentierten Verschlüsselungstrojaners waren massiv. "Eine AIDS-Organisation in Italien verlor zehn Jahre unwiederbringlicher Forschungsarbeit, weil sie nach der Installation und Ausführung des Programms in Panik geriet", schrieb das Virus Bulletin 1992. "Zahlreiche PC-Administratoren wurden von europäischen Unternehmen entlassen, weil die AIDS-Diskette nachlässige Verfahren ans Licht brachte." Auch ein Jahr nach der ersten Verbreitung der Diskette seien noch verschlüsselte Stammverzeichnisse gemeldet worden, die nach dem Auslösen des Trojaners auftraten. Ermittlungschef Austen habe geschätzt, dass die Diskette von etwa fünf Prozent der Empfänger installiert worden sei. Das würde ungefähr 1000 befallenen Computern entsprechen.

Willems weiß: Auch "mehrere Unternehmen haben viel Geld verloren, da Backups damals mehr oder weniger nicht vorhanden waren." Die IT habe bei vielen Firmen in den Kinderschuhen gesteckt. Als er abends die TV-Nachrichten geschaut habe, sei ihm klar geworden, dass der nicht der einzige Betroffene gewesen sei. Die Disk habe sein Leben verändert – er sei direkt in die IT-Sicherheitsbranche gewechselt.

AIDS-Trojaner ließ sich umgehen

Perfekt war der Erpressungstrojaner nicht. "Während die Konzeption genial und äußerst hinterhältig ist, ist die eigentliche Programmierung recht unordentlich", urteilte der Sicherheitsforscher Jim Bates 1990. Die in Quickbasic 3.0 geschriebene Anwendung habe etwa nur Dateinamen "verschlüsselt", nicht die Dateien selbst. Die Zeichen seien mit einer einfachen Tabelle gegen andere ersetzt worden. Es habe sich also um eine schlichte symmetrische Substitutionschiffre gehandelt. Zudem versteckte die Schadsoftware Verzeichnisse auf der Festplatte. Sie ersetzte auch die System-Konfigurationsdatei Autoexec.bat, die für wesentliche Prozesse des Systemstarts zuständig ist.

Bates gelang es mit seinem Kollegen John Sutcliffe, das Instrument AIDSOUT zu schreiben, um den Trojaner zu entfernen. Ferner erstellten sie das Programm AIDSCLEAR, mit dem Opfer versteckte Verzeichnisse wieder ausfindig machen konnten. Beide Tools flossen in die Entschlüsselungslösung CLEARAID. Auch Willems fand nach eigenen Angaben aufgrund der "ziemlich schlechten" Verschlüsselung nach dem Start von einer Systemdiskette rasch einen Ausweg aus dem Dilemma: er habe die Originaldateien und die Verzeichnisstruktur seines PCs wiederherstellen können.

Ohne Warnung installierte sich die frühe Ransomware nicht. Der Diskette lag ein Infoblatt bei, wonach die enthaltene Software kostenpflichtig sei: 189 US-Dollar verlangte PC Cyborg demnach für eine Jahreslizenz. Alternativ könne man 378 US-Dollar für eine dauerhafte, an die Lebensdauer der Festplatte gekoppelte Nutzungserlaubnis berappen. Dem kleingedruckten Beipackzettel war sogar im Rahmen einer "beschränkten Garantie" zu entnehmen, dass der Computer nicht mehr richtig funktionieren könnte, wenn der Kunde nicht zahle. Willems fand auf der Disk auch eine Endbenutzer-Lizenzvereinbarung (EULA), in der die Zahlung für das "Leasing" der Software gefordert wurde. Aber solche juristischen Klauseln habe schon damals niemand gelesen.

Ein verwirrter Wissenschaftler?

Wie kam Popp ins Spiel? Die britischen Strafverfolger trugen im Rahmen der intensiven Ermittlungen in Kooperation vor allem mit dem FBI und Bates innerhalb von zwei Jahren laut dem Virus Bulletin "eine wahre Flut von forensischen Beweisen zusammen", die den Biologen mit der Entwicklung und Verbreitung des AIDS-Trojaners in Verbindung brachten. Ein Auszug daraus: der Schlüssel zum Verschlüsseln der Daten lautete auf den Namen "Dr. Joseph Lewis Andrew Popp Jr.". Die Fahnder entdeckten zudem in dessen Tagebuch Hinweise vom April 1988, dass der Disketten-Plan offenbar zwanzig Monate lang in der Entwicklung war.

Die Ermittler hofften, Popp hinter Gitter zu bringen. Anfangs schien alles gut zu laufen, auch wenn sich die Merkwürdigkeiten rasch häuften. An Heiligabend 1989 erhielt das CCU-Mitglied Austen von einem niederländischen Kollegen einen Anruf, dass man Popp sichtlich aufgewühlt am Amsterdamer Flughafen Schiphol festgenommen habe. Der Verhaftete war damals auf dem Rückweg von einem Seminar der WHO in Nairobi, nachdem er über die Störungen gelesen hatte, die die AIDS-Disketten ausgelöst hatten.

Bei seiner Ankunft in Schiphol machte der von HIV faszinierte Forscher die Behörden auf sich aufmerksam, indem er auf das Gepäck eines anderen Passagiers "Dr. Popp wurde vergiftet" kritzelte. Die Polizei fand bei ihm Materialien, die mit PC Cyborg in Zusammenhang standen. Trotzdem durfte er zunächst nach Ohio weiterreisen. Die USA lieferten ihn aber schon im Januar 1990 auf einen Haftbefehl von New Scotland Yard hin nach Großbritannien aus, wo ihm der Prozess gemacht werden sollte. Doch 1992 folgte die herbe Enttäuschung für Polizei und Staatsanwaltschaft, die ihm elf Fälle von Erpressung vorwarfen: Richter Geoffrey Rivlin QC vom Southwark Crown Court wies die Anklage ab und ließ Popp ziehen. Zuvor hatte ein Londoner Psychiater den 41-Jährigen für psychisch nicht verhandlungsfähig erklärt.

Lockenwickler als Strahlungsschutz

In den Monaten vor dem geplanten Verfahrensstart war Popp bereits nicht mehr in Untersuchungshaft im Gefängnis, sondern im Maudsley Hospital untergebracht, einer psychiatrischen Klinik in London. Das Virus Bulletin wusste zu berichten: "Zu seinen jüngsten Eskapaden gehörte das Tragen eines Pappkartons, das Einstecken von Lockenwicklern in seinen Bart zum Schutz vor 'Strahlung' und 'Mikroorganismen' sowie das Tragen von Kondomen auf der Nase."

Über das mögliche Motiv des in Harvard ausgebildeten Wissenschaftlers wird weiter gerätselt. Er soll kurz vor den Vorfällen mit einer Bewerbung um eine Stelle bei der WHO gescheitert sein, was ein Antrieb jenseits von Geschäftstüchtigkeit gewesen sein könnte. Seine Anwälte räumten ein, Popp habe zugegeben, die Disketten verschickt zu haben. Zugleich beharrten sie aber darauf, dass er wegen verminderter Schuldfähigkeit nicht angeklagt werden könne. Die Erzählung von der geistigen Umnachtung hat indes Brüche. "Wenn Popp verrückt war und dieses Verbrechen begangen hat, dann steckte Methode hinter seinem Wahnsinn", heißt es im Virus Bulletin.

Die Umstände der Tat ließen darauf schließen, dass Kalkül am Werk gewesen war. Allein die Kosten für die Vervielfältigung und den Versand der Disketten überstiegen 10.000 Pfund. Der logistische Aufwand war groß – vom Anmieten einer Unterkunft in London über die Auswahl der Adressen bis zur Registrierung von PC Cyborg in Panama. Rechnerisch hätte sich das Ganze gelohnt: Wenn nur ein Prozent der anvisierten Opfer die minimale Forderung von 189 US-Dollar bezahlt hätte, wären bei der Offshore-Firma knapp 38.000 US-Dollar eingegangen. Das hätte die Unkosten mehr als gedeckt. Hätten alle Disk-Empfänger die volle "Lizenzgebühr" gelöhnt, wären rund 7,5 Millionen US-Dollar zusammengekommen. Bargeld geschickt haben sollen aber nur Fahnder, um die Spuren verfolgen zu können.

Stilbildende Mechanismen

Trotzdem gingen die "Verdienstmöglichkeiten" schon in die Richtung der Umsätze heutiger Cybererpresser. Auch sonst war die Aktion stilbildend. Die an den Tag gelegte gezielte Auswahl möglicher Opfer erfolgt mittlerweile per Spear-Phishing. Bezeichnend auch das Drängen auf Zahlungsmittel, deren Einsatz nur schwer nachverfolgbar ist. Die Einführung von Kryptowährungen wie Bitcoin um 2010 tat für die aufkommende Ransomware-Szene das Übrige. Davon bekam Popp aber nichts mehr mit: Er starb 2006 mit 55 Jahren bei einem Autounfall, nachdem er sich zuletzt etwa ums Überleben von Schmetterlingen gekümmert hatte.

Die weitere Entwicklung dürfte nicht nur IT-Affinen besser bekannt sein. Aus den etwas unbedarften Anfängen des Verschlüsselungstrojaners hat sich ein hochgradig arbeitsteiliger, global agierender Industriezweig der Untergrund-Ökonomie entwickelt, der weltweit eine der größten operativen Sicherheitsbedrohungen für Unternehmen, Organisationen und Privatpersonen darstellt. Bis in die frühen 2000er Jahre blieben Erpressungstrojaner eine Randerscheinung. Doch mit der zunehmenden Digitalisierung und verfeinerten, asymmetrischen Verschlüsselungsmethoden, mit denen das Wiederherstellen von Dateien schwieriger geworden ist, verbreitete sich die Szene.

2005 wurden konkrete Ransomware-Fälle vor allem in Russland gemeldet. Diese frühen Varianten blockierten oft nur den Bildschirm und gaben vor, von Strafverfolgungsbehörden wie dem FBI oder dem Bundeskriminalamt (BKA) zu stammen. Von 2011 an nimmt Ransomware Fahrt auf und das Konzept wird intensiv weiterentwickelt. Bekannte Namen wie CryptoLocker, CryptoWall und TeslaCrypt tauchten auf. Sie nutzten starke Verschlüsselungsverfahren, um die Daten der Opfer unbrauchbar zu machen.

WannaCry, NotPetya, Anhalt-Bitterfeld

Eine noch recht junge Technik ist die "doppelte Erpressung" (Double Extortion). Dabei werden nicht nur die Daten verschlüsselt. Vielmehr kopieren die Cyberkriminellen diese auch und drohen mit deren Veröffentlichung, falls das Lösegeld nicht gezahlt wird. Ein weiterer Trend ist Ransomware-as-a-Service (RaaS): Verbrecher bieten einschlägige Schadsoftware und die für die Abwicklung nötige Infrastruktur komplett als Dienstleistung an. Dadurch können auch weniger technisch versierte Personen Ransomware-Angriffe durchführen. Andererseits ist eine Professionalisierung festzustellen: Geschulte Angreifer dringen oft tief in die Netzwerke der Opfer ein, bevor sie zuschlagen.

Die bekannten Beispiele der vergangenen Jahre sind WannaCry und NotPetya, die sich beide seit 2017 bemerkbar machten. Der Wanna-Cry-Angriff nutzte eine Sicherheitslücke in Windows aus und infizierte weltweit Hunderttausende von Computern. Zu den Betroffenen hierzulande gehörte etwa die Deutsche Bahn. Die NotPetya-Attacke startete mit Erpressungen, wird aber auch als Sabotageakt mit weitreichenden Folgen gehandelt. Sie traf deutsche Unternehmen wie Beiersdorf und DHL massiv.

Der Angriff auf die digitale Infrastruktur der Kommune Anhalt-Bitterfeld verursachte insgesamt Kosten von rund 2,5 Millionen Euro. Am 6. Juli 2021 waren Server des Landkreises mit Ransomware infiziert und Daten verschlüsselt worden. Die zuständigen Politiker lehnten die verlangte Geldzahlung nach eigenen Angaben ab und riefen den Katastrophenfall aus – ein Novum für den Bereich Online-Kriminalität. Die Behörden-IT stand dort längere Zeit still.

Neugier wird ausgenutzt

Laut dem jüngsten Bundeslagebild Cybercrime, das das BKA 2024 präsentierte, haben Ransomware-Angriffe teils weitreichende Auswirkungen auf IT-Lieferketten. Als Top 5 der Erpressersoftware listete die Polizeibehörde LockBit, Phobos, BlackBasta, Akira und BlackCat. Künstliche Intelligenz (KI) könnte im Bereich Cybercrime als Katalysator wirken und einen enormen Anstieg auslösen, warnte das BKA. Dieselben Fähigkeiten seien aber auch in der Lage, zur Stärkung der IT-Sicherheit beizutragen, also etwa Phishing, Malware und Angriffsversuche frühzeitig zu erkennen.

Die oft nur lose verbundene Täterschaft befindet sich laut dem Bericht "häufig in Staaten, in denen sie geduldet oder sogar geschützt" werde. Polizeiliche Maßnahmen gegen die von den Kriminellen genutzte und für Strafverfolgungsbehörden erreichbare Infrastruktur bildeten neben personellen Ermittlungen "eine effektive Strategie, um der Cyberkriminalität nachhaltiger zu begegnen". BKA-Präsident Holger Münch verwies vor allem auf den erfolgreichen Zugriff auf die Serverinfrastruktur des Bitcoin-Mixers Chipmixer. Dem US-Justizministerium gelangen im Februar 2024 in Kooperation mit der britischen National Crime Agency (NCA), dem FBI und anderen Strafverfolgungsbehörden Schläge gegen die LockBit-Infrastruktur. Die USA machen den Entwicklern inzwischen den Prozess.

Wie schon vor 35 Jahren setzen Online-Gauner weiter auf die Unbeherrschtheit der Menschen, um in IT-Netzwerke einzudringen: "Wenn mir etwas begegnet, das mein Interesse weckt und meine Neugier anregt, bin ich eher bereit, das scheinbar verlockende Angebot anzunehmen", erläutert Thorsten Rosendahl, Technischer Leiter bei der IT-Sicherheitsfirma Cisco Talos. Bestes Beispiel seien die vielen falschen Sonderangebote, die im Spätherbst wieder im Rahmen der "Black Week" versandt worden seien: "Ihr Ziel ist es, Menschen dazu zu bewegen, auf einen Link zu klicken oder persönliche Daten preiszugeben." Damit öffneten sie das Einfallstor für Ransomware.

Videos by heise

Wachstumskurs und Gegenmaßnahmen

Die Folgen sind immens: Allein in Deutschland seien 2023 und 2024 binnen 12 Monaten Schäden in Höhe von fast 267 Milliarden Euro durch Cyberattacken, Diebstahl von Daten und IT-Geräten, digitaler und analoger Industriespionage oder Sabotage entstanden, schätzt der IT-Verband Bitkom anhand einer repräsentativen Umfrage. Am häufigsten berichteten Unternehmen demnach von Schäden durch Ransomware (31 Prozent, plus 8 Prozentpunkte).

Ein Großteil der erfolgreichen Cyberattacken – 66 Prozent – basiere auf gestohlenen Zugangsdaten – meist durch schwache Passwörter oder fehlende Multifaktor-Authentifizierung, weiß Rosendahl. Weitere 20 Prozent der Angreifer nutzten bekannte Schwachstellen in Software aus, die teils schon seit Jahren bestünden und längst behoben sein könnten. Das funktioniere branchenunabhängig. BlackByte etwa habe die Sicherheitslücke CVE-2024-37085 ausgenutzt, eine Schwachstelle bei einem VMware-ESXi-Hypervisor. ESXi galt zunächst als recht sicher. Doch der Schein trog. Eine Analyse des BlackByte-Codes zeigte 2021 aber auch, dass bei Ransomware längst nicht nur Profis am Werk sind: Leere Drohungen und ein Gratis-Abhilfewerkzeug ließen damals Opfer aufatmen.

"Ransomware wird auch 2025 weiter wachsen", ist sich Rosendahl sicher. KI mache den Einsatz einer noch breiteren Gruppe zugänglich, ohne das Phänomen selbst neu zu erfinden. "Spannender" dürfte es dem IT-Sicherheitsexperten zufolge sein, KI bei gezielten Angriffen per E-Mail einzubetten und so eine bestimmte Person wie den Firmenchef vorzutäuschen. Wichtige Gegenmaßnahmen bleiben Vorsicht, das rasche Einspielen von Sicherheitsupdates, Authentifizierung, Backups und Prävention.

(nen)