WannaCry: Was wir bisher über die Ransomware-Attacke wissen

Es begann am Freitagabend mit Schreckensmeldungen aus Großbritannien: Computer des nationalen Gesundheitssystem waren von einer Ransomware infiziert. Inzwischen hat sich WannaCry weltweit verbreitet.

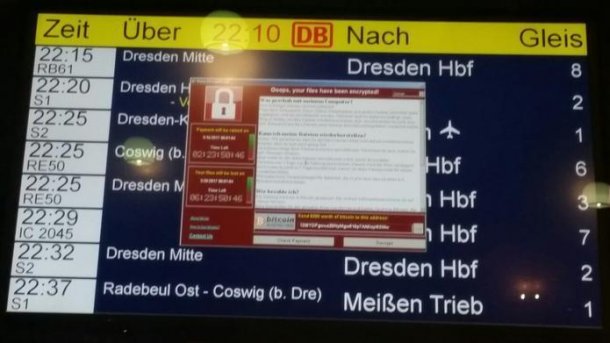

Nicht nur die Deutsche Bahn ist von WannaCry betroffen...

(Bild: Martin Wiesner)

Seit Freitagabend breitet sich die Ransomware WannaCry (WanaDecrypt0r 2.0) im weltweiten Internet aus. Es handelt sich um einen Kryptotrojaner, der Daten auf den betroffenen Computern verschlüsselt. Am 19. Mai soll der Nutzer den Code für die Entschlüsselung erhalten, ansonsten sei die Löschung veranlasst. Die Zahlungen sollten in Bitcoin abgewickelt werden. Bislang zahlten 126 Opfer insgesamt etwa 30.000 Euro. Weltweit sollen zur Stunde über 220.000 Systeme betroffen sein. Anders als Locky & Co springt der Schädling von einem infizierten Rechner auf andere, übers Netz erreichbare Windows-Systeme über. In Deutschland hat das Bundeskriminalamt BKA Ermittlungen aufgenommen.

Großbritannien schwer getroffen

Nach bisherigen Erkenntnissen hat sich der Schädling am Freitag zunächst in Russland ausgebreitet und dann schnell auch in anderen Ländern verbreitet. Es sind vor allem ältere Windows-Versionen betroffen, die nicht mehr mit Sicherheits-Updates versorgt werden. Besonders schwere Folgen hatte das in Großbritannien, wo WannaCry zahlreiche Rechner des National Health Service (NHS) befallen hat. Patienten berichteten von chaotischen Zuständen. Viele Kranke mussten in andere Kliniken umgeleitet werden. Auch Krebs- und Herzpatienten, deren Daten nicht zur Verfügung standen, wurden nach Hause geschickt. Erst zum Samstagabend normalisierte sich die Lage weitgehend. In Großbritannien nahm die Kritik an mangelhaften Sicherheitsvorkehrungen des Nationalen Gesundheitsdienstes NHS (National Health Service) zu. Innenministerin Amber Rudd sagte, der NHS müsse seine IT-Systeme dringend besser schützen. Autohersteller Nissan hat gegenüber britischen Medien einen Befall der Fabrik in Sunderland bestätigt. In dem Werk war die Produktion am Wochenende ohnehin unterbrochen.

Renault stoppte laut Agenturberichten den Betrieb in einigen Werken in Frankreich. Das seien "Schutzmaßnahmen, um eine Ausbreitung der Schadsoftware zu verhindern", sagte ein Firmensprecher der Nachrichtenagentur AFP. Nach Informationen aus Gewerkschaftskreisen sei das Werk in Sandouville in der Region Seine-Maritime mit rund 3400 Mitarbeitern besonders betroffen gewesen, hieß es. Allerdings sei dort am Wochenende auch nur eine eingeschränkte Produktion geplant gewesen.

Auch aus anderen Ländern werden Infektionen von wichtigen Unternehmen gemeldet, in Spanien und Portugal sind zum Beispiel die großen Netzbetreiber Telefónica und Telecom betroffen. Aus den USA meldet der Logistikriese FedEx eine Infektion. Hierzulande hat es bisher vor allem die Deutsche Bahn erwischt, deren Anzeigesystem auf vielen Bahnhöfen ausgefallen ist. Der Fahrbetrieb soll nicht gefährdet sein. Auch bei anderen Unternehmen wurden Fahrschein- und andere Automaten infiziert; ein Leser schickte ein Bild von einem betroffenen Bezahlautomaten im Parkhaus des Berliner Flughafens Tegel.

(Bild: Hagen Meischner)

Zwei Angriffsvektoren

Nach bisherigen Erkenntnissen nutzt WannaCry zwei Angriffsvektoren: Einmal verbreitet er sich – wie bei Kryptotrojanern üblich – per E-Mail. So sagte ein DB-Sprecher der dpa, der Angriff auf die Bahn sei durch E-Mails ausgelöst worden. Doch wenn der Schädling ein Sytem infiziert hat, versucht er auch, wie ein Wurm andere Rechner im gleichen Netz zu kompromittieren. Dafür nutzt WannaCry offenbar eine Lücke in Windows Dateifreigaben (SMB). Diese Lücke war bekannt geworden, nachdem eine Hackergruppe namens Shadow Brokers einige Exploits der NSA-nahen Equation Group veröffentlicht hatte. Der Exploit, der die von WannaCry genutzte Lücke ausnutzt, ist unter dem Namen EternalBlue bekannt.

Microsoft hatte die verantwortliche Sicherheitslücke bereits im März durch Sicherheits-Updates geschlossen. Diese Patches liefert der Hersteller jedoch nur für die aktiv unterstützten Windows-Versionen. Ältere Windows-Versionen blieben also weiter ungeschützt – dazu gehören insbesondere Windows XP und Windows Server 2003. Updates für diese hat das Unternehmen am Samstag kurz nach Ausbruch der WannaCry-Epidemie nachgereicht. Manche Anwender schalten allerdings die automatische Installation von Sicherheits-Updates ab, was dazu führt, dass derartige Lücken offen bleiben.

Unbedingt Patchen!

Nutzer sollten Windows-Sicherheitspatches grundsätzlich immer installieren. Wer Microsofts Sicherheitsupdate MS17-010 noch nicht eingespielt hat, muss das jetzt nachholen. Das gilt auch für Besitzer älterer, nicht mehr offiziell supporteter Windows-Versionen wie XP. Wer so einen Rechner am Netz betreibt, setzt sich einem erhöhten Risiko aus und sollte ernsthaft darüber nachdenken, ein aktuelles Betriebssystem zu nutzen. Windows-10-Installationen sind bisher nicht von WannaCry betroffen.

Insbesondere Unternehmen sind aufgerufen, sich um ihre Sicherheit zu kümmern. Der aktuelle Angriff sei "ein erneuter Weckruf für Unternehmen, IT-Sicherheit endlich ernst zu nehmen und nachhaltige Schutzmaßnahmen zu ergreifen", sagte Arne Schönbohm, Präsident des Bundesamts für Sicherheit in der Informationstechnik (BSI). Das BSI ruft zudem betroffene Institutionen auf, Vorfälle zu melden, "um einen möglichst vollständigen Überblick über die Lage zu bekommen".

Inzwischen scheint die Verbreitung des Schädlings zumindest verlangsamt. Sicherheitsforscher haben durch Zufall einen Mechanismus entdeckt, der die Verbreitung von WannaCry stoppt. Im Code des Schädlings fanden sie den Hinweis auf eine seltsame URL, zu der noch keine passende Domain registriert war. Einer der Forscher registrierte die Adresse, weil er sich davon weitere Erkenntnisse über den Kryptotrojaner versprach. Auf einem unter dieser Adresse betriebenen Server verzeichnete er sofort tausende Verbindungsversuche.

Verbreitung verlangsamt?

Damit haben die Forscher offenbar zufällig eine Art Sicherheitsmechanismus ausgelöst. Bisherigen Erkenntnissen zufolge beendet der Trojaner seine Weiterverbreitung, sobald er auf Anfragen an die kryptische Domain eine Antwort bekommt. Seit der Server der Sicherheitsforscher antwortet, verbreiten sich die mit einer Antwort ruhig gestellten Instanzen des Schädlings nicht weiter. Das ist aber keine Entwarnung – zumal einmal infizierte Rechner verschlüsselt bleiben. Es ist auch damit zu rechnen, dass sehr bald neue Schädlinge erscheinen, die den Notaus-Server ignorieren.

Unbestätigten Berichten zufolge blockieren auch einige Antivirus-Programme den Zugriff auf die betreffende Domain, weil sie den Traffic für verdächtig halten. Das ist immens kontraproduktiv: Wenn der Wurm keine Antwort bekommt, verbreitet er sich munter weiter.

Kein Ende in Sicht

Da viele verwundbare beziehungsweise nicht gepatchte Systeme am Wochenende abgeschaltet waren, wird für den Anfang der Woche eine neue Welle mit Infektionen befürchtet, vor allem durch veraltete Rechner mit Windows XP, die immer noch genutzt werden.

Microsoft rief dringend dazu auf, die aktuellen Patches möglichst sofort zu installieren. Der Bundesminister für digitale Infrastruktur, Alexander Dobrindt, fordert Verschärfungen der Meldepflichten bei solchen Vorfällen, die noch über das hinausgehen, was dem BSI bislang vorschwebt: Für Deutschland sei der Schutz der kritischen Infrastrukturen mittlerweile "zu einer existenziellen Frage geworden"; das IT-Sicherheitsniveau müsse bei den kritischen Infrastrukturen erhöht werden. "Das betrifft die Energie- und Wasserversorgung genauso wie Verkehrsinfrastruktur oder das Gesundheits- und Finanzwesen."

Microsoft hat mittlerweile auch schwere Vorwürfe gegen Regierungen erhoben – immerhin ist die Sicherheitslücke, die WannaCry für seine eigenständige Verbreitung nutzt, von der NSA entdeckt, aber nicht an Microsoft zur Behebung weitergeleitet worden. Microsoft-Justiziar Brad Smith forderte von den Regierungen, diesen Angriff als Weckruf zu betrachten und gefundene Lücken sofort an die Hersteller zu melden, statt sie bei den Geheimdiensten zu horten.

- Sicher vor WannaCry: Daten Trojaner-sicher speichern

Update 17:32 Uhr: Angaben zu Renault in Frankreich im dritten Absatz ergänzt.

Update 14.5. 11:30 Uhr: Angaben zu Lösegeldsummen aktualisiert und Angaben zur Situation in Großbritannien ergänzt

Update 15.5. 08:05 Uhr: Informationen zu Forderungen Dobrindts und zu Vorwürfen Microsofts gegenüber den Geheimdiensten ergänzt. (vbr)