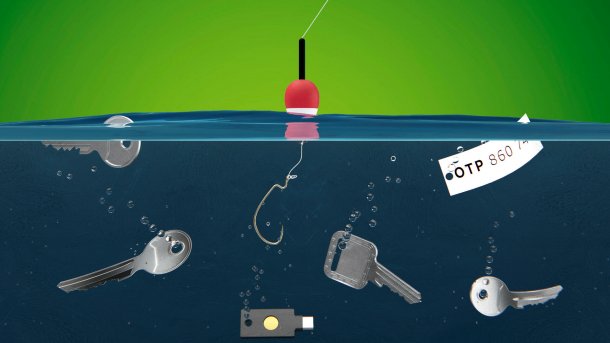

Ausprobiert: Phishing trotz Zwei-Faktor-Authentifizierung

Phishing bleibt für Hacker die erste Wahl, um fremde Zugangsdaten abzugreifen und den zweiten Faktor zu umgehen. Wir beschreiben, wie so ein Angriff abläuft.

(Bild: Andreas Martini)

- Christian Dölling

Es ist Mittwochmorgen gegen 8 Uhr: Der Kaffee läuft durch den Filter und ich starte meinen Computer. Ich bin gut gelaunt, denn heute starte ich einen Hackerangriff auf unseren Kunden. Hackerangriff? Das mache ich beruflich, seitdem ich Anfang 2021 beschlossen habe, das Anwaltsdasein aufzugeben. Die Firma, deren Mitarbeiter ich bin, wird beauftragt Schwachstellen aufzudecken, bevor kriminelle Hacker dies tun. Im Folgenden demonstriere ich also einen Angriff mit Real-Time-Phishing auf eine Firma, die ich einfach mal Beispielfirma nenne. Tatsächlich gehen kriminelle Hacker so vor. Am Rande erwähnt: Entgegen des 08/15-Standard-Platzhalterbildes vieler Medien arbeiten die meisten von uns legalen Auftragshackern weder nachts noch in Kapuzenpullovern.

In meinem Werkzeugkasten für Real-Time-Phishing liegt das Tool evilginx2. Damit will ich das GitHub-Konto eines Entwicklers in einer Softwarefirma angreifen, das durch Zwei-Faktor-Authentifizierung mit einer OTP-App geschützt ist. GitHub will alle Nutzer der Plattform, die Code beitragen, bis Ende 2023 dazu verpflichten, ihren Account durch 2FA zu schützen, schreibt aber nicht vor, ob das beispielsweise durch SMS, Einmalcodes oder einen FIDO2-Stick passieren soll.

Am Anfang steht jedoch das Reißbrett: Die Beispielfirma hat mich mit einem sogenannte Red Team Assessment beauftragt, sprich: die Firma ohne besondere Vorkenntnisse zu hacken. So ein Assessment kann je nach Auftraggeber unterschiedliche Ziele haben, beispielsweise zu prüfen, ob ein Zugriff auf das E-Mail-Postfach des CEO möglich wäre, auf eine Überweisung oder ob man die Gehaltsabrechnungen der Mitarbeiter lesen kann. Für diesen Auftrag geht es um das Szenario "Wirtschaftsspionage". Ich soll möglichst unerkannt Programmcode aus einem nichtöffentlichen GitHub-Repository erbeuten. Die auftraggebende Softwareschmiede will durch den Probehack verhindern, dass echte Angreifer Code der Firma in Untergrundforen handeln oder Schadcode einschleusen.

Das war die Leseprobe unseres heise-Plus-Artikels "Ausprobiert: Phishing trotz Zwei-Faktor-Authentifizierung". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.